云安全 数据保护 云计算客户必备的5步IaaS安全检查清单

- 问答

- 2025-08-01 03:56:53

- 6

☁️云安全必看!云计算客户的5步IaaS自检清单(附真实踩坑案例)

场景还原:

凌晨3点,某电商平台运维小王被警报声惊醒——数据库突然被加密,黑客留言"支付5比特币解锁",调查发现,竟是测试用的云主机没关公网端口,被暴力破解后成了跳板...

这种本可避免的事故,在云计算时代几乎每天都在上演,根据2025年云安全联盟报告,75%的云数据泄露源于配置错误,今天就用5个实操步骤,帮你守住IaaS的生命线!

🔍 第一步:账户权限大扫除

常见翻车点:离职员工账号未回收、运维用root权限日常操作

✅ 必做检查:

- 打开云控制台「身份与访问管理」页面

- 逐个核对用户权限(遵循最小权限原则)

- 重点检查「遗留测试账号」和「长期未登录账号」

- 启用多因素认证(MFA),特别是管理员账户

💡 真实案例:某物流公司前员工用未注销的测试账号,盗取了200万条订单数据

🛡️ 第二步:网络防火墙大瘦身

经典错误:"先开放所有端口,调试完再关"→然后忘了关

✅ 安全姿势:

- 删除0.0.0.0/0这类"全开放"规则

- 检查安全组中3389(Windows)、22(Linux)等高风险端口

- 为不同业务划分VPC,像小区一样分区管理

- 启用流量日志监控(异常流量往往早于攻击发生)

⚠️ 冷知识:65%的云入侵通过暴露的数据库端口完成

🔐 第三步:数据加密三重确认

血泪教训:以为云服务商自动加密,实则需手动配置

✅ 关键操作:

- 确认存储桶/磁盘的"静态加密"状态(如AWS S3的SSE-KMS)

- 检查数据传输是否强制TLS1.2+(禁用SSLv3等老旧协议)

- 密钥管理:避免把加密密钥和加密数据放同一区域

📌 2025新趋势:量子抗性加密算法开始应用于金融行业云存储

⏳ 第四步:备份可还原性实测

灾难现场:以为有自动备份,恢复时发现备份文件已损坏

✅ 避坑指南:

- 执行一次真实的跨区备份恢复演练

- 检查备份保留策略(至少保留3个时间点副本)

- 验证备份文件是否被意外设置为"公开可读"

😱 行业数据:43%的企业在真实灾难发生时发现备份不可用

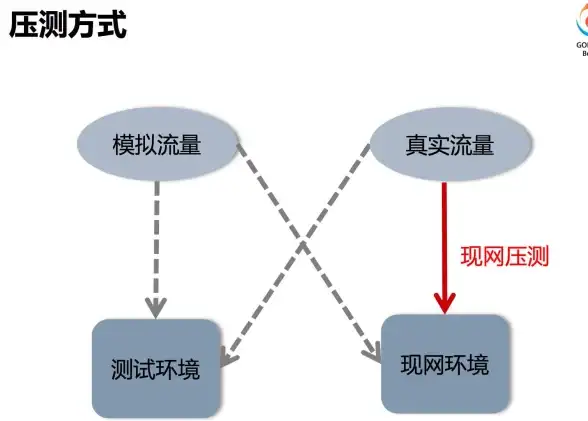

🚨 第五步:应急响应彩排

残酷真相:没预演过的响应流程,故障时100%手忙脚乱

✅ 生存法则:

- 在非生产环境模拟"数据泄露"场景(如故意触发警报)

- 记录从发现到恢复的全流程时间

- 确认云服务商的SLA赔偿条款(很多企业不知道断网超4小时可索赔)

🎯 专家建议:每季度至少进行一次"红蓝对抗"演练

🌟 终极安全心法

云安全不是"设置完就忘"的防火墙,而是像健身一样的日常习惯,建议每月用这个清单做快速扫描,就像给你的云环境做"体检"。

下次再看到云账单时,不妨花5分钟核对这份清单——可能比买任何安全软件都管用,毕竟,最好的加密算法也防不住管理员把密码贴在显示器上,你说对吧?

(注:本文检查项适用于主流IaaS平台,具体操作路径请以各云平台2025年最新文档为准)

本文由 曹白易 于2025-08-01发表在【云服务器提供商】,文中图片由(曹白易)上传,本平台仅提供信息存储服务;作者观点、意见不代表本站立场,如有侵权,请联系我们删除;若有图片侵权,请您准备原始证明材料和公证书后联系我方删除!

本文链接:https://vps.7tqx.com/wenda/501248.html

发表评论