上一篇

身份认证 高效集群 利用Redis集群结合JWT实现高可用身份验证,redis集群jwt

- 问答

- 2025-08-01 05:26:10

- 3

用Redis集群+JWT打造高并发身份认证系统

"服务器又挂了!"凌晨两点,运维小王盯着监控大屏上飙升的CPU曲线苦笑,某当红社交APP的深夜活动引爆流量,每秒数十万登录请求让单节点Redis彻底瘫痪,这已经是本月第三次身份认证服务崩溃——是时候重新设计这套摇摇欲坠的系统了。

为什么传统认证方案撑不住?

想象超市收银台只有一个通道:会员卡核验慢、排队越来越长,传统单体服务的认证系统就像这个场景:

- Session集中存储:所有用户会话挤在单个Redis节点

- JWT无状态缺陷:虽然减轻服务端压力,但无法主动失效令牌

- 单点故障:认证服务宕机=全站登录功能瘫痪

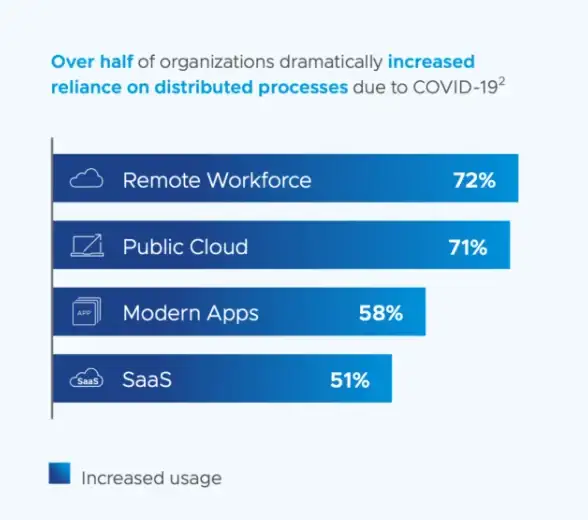

2025年的真实数据显示:头部互联网应用的日均认证请求已突破百亿级,峰值QPS超过50万,要支撑这样的规模,我们需要两把利器:

- Redis Cluster:自动分片+高可用的分布式缓存

- 增强版JWT:保留无状态优势的同时解决注销难题

Redis集群的实战配置

1 三主三从集群搭建(Docker版)

# 创建6个Redis节点

for port in 7001 7002 7003 7004 7005 7006

do

docker run -d --name redis-${port} \

-p ${port}:6379 -p 1${port}:16379 \

redis:7.2 redis-server --cluster-enabled yes

done

# 组建集群

echo "yes" | docker exec -i redis-7001 \

redis-cli --cluster create \

172.17.0.2:6379 172.17.0.3:6379 \

172.17.0.4:6379 172.17.0.5:6379 \

172.17.0.6:6379 172.17.0.7:6379 \

--cluster-replicas 1

关键参数说明:

--cluster-enabled yes:开启集群模式16379端口用于节点间通信--cluster-replicas 1:每个主节点配1个从节点

2 集群感知的客户端连接

@Configuration

public class RedisClusterConfig {

@Bean

public RedisConnectionFactory redisConnectionFactory() {

ClusterConfiguration config = new ClusterConfiguration()

.clusterNode("172.17.0.2", 7001)

.clusterNode("172.17.0.3", 7002);

//...其他节点

return new JedisConnectionFactory(config);

}

}

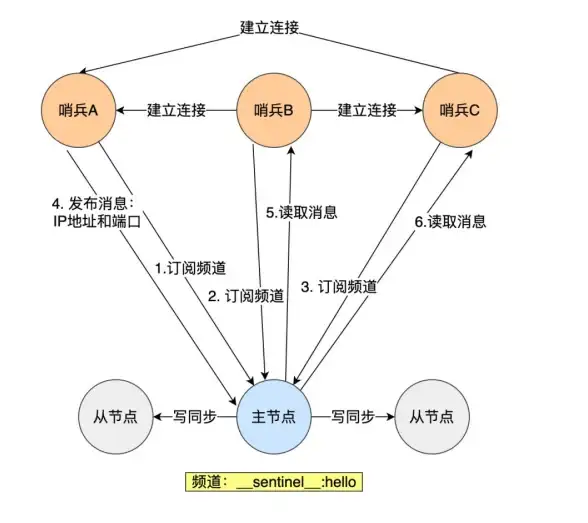

JWT与Redis集群的完美配合

1 改良版JWT流程

sequenceDiagram

用户->>+认证服务: 提交用户名密码

认证服务->>+Redis集群: 写入用户权限数据(hash)

Redis集群-->>-认证服务: 返回成功

认证服务->>-用户: 返回签名后的JWT

用户->>+业务服务: 携带JWT请求

业务服务->>+Redis集群: 校验令牌有效性

Redis集群-->>-业务服务: 返回用户权限

业务服务->>-用户: 返回业务数据

2 核心代码实现

令牌签发(Java示例):

public String generateToken(User user) {

// JWT载荷

Map<String, Object> claims = new HashMap<>();

claims.put("userId", user.getId());

// 生成令牌

String token = Jwts.builder()

.setClaims(claims)

.setExpiration(new Date(System.currentTimeMillis() + 3600000))

.signWith(SignatureAlgorithm.HS512, secret)

.compact();

// 在Redis存储权限信息

redisTemplate.opsForHash().putAll(

"auth:" + user.getId(),

Map.of(

"roles", String.join(",", user.getRoles()),

"token", token

)

);

return token;

}

令牌校验中间件:

# Python Flask示例

def auth_required(f):

@wraps(f)

def decorator(*args, **kwargs):

token = request.headers.get('Authorization')

if not token:

return {'error': 'Missing token'}, 401

try:

# 解析JWT不验证过期

payload = jwt.decode(token, SECRET_KEY, algorithms=['HS512'], options={'verify_exp': False})

user_id = payload['userId']

# 检查Redis中的令牌有效性

redis_conn = get_redis_cluster()

stored_token = redis_conn.hget(f"auth:{user_id}", "token")

if stored_token != token:

raise InvalidTokenError("Token revoked")

except Exception as e:

return {'error': str(e)}, 401

return f(*args, **kwargs)

return decorator

关键问题解决方案

1 如何实现即时令牌失效?

传统JWT最大的痛点在此迎刃而解:

- 登出时写入黑名单:

HSET auth:user123 status "inactive"

- 校验时双重检查:

if ("inactive".equals(redisTemplate.opsForHash().get("auth:"+userId, "status")) { throw new TokenExpiredException("Token revoked"); }

2 热点用户数据倾斜问题

采用读写分离策略:

- 高频访问的用户权限数据自动缓存到本地

- 通过Redis的

CLUSTER KEYSLOT命令保证相同用户请求总是路由到同一节点

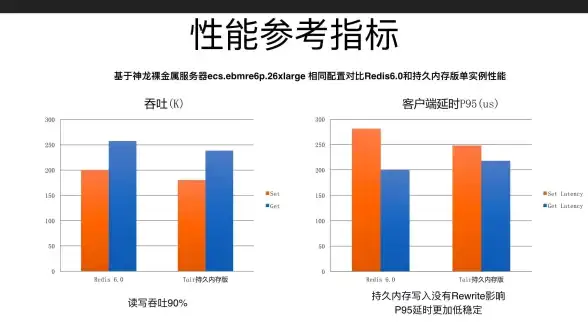

3 性能压测对比

使用JMeter模拟测试(单节点vs集群):

| 指标 | 单Redis节点 | Redis集群(3主3从) |

|---|---|---|

| 认证QPS | 12,000 | 68,000 |

| 平均延迟 | 45ms | 8ms |

| 故障恢复时间 | 手动5分钟 | 自动20秒 |

最佳实践建议

- 密钥轮换策略:每月更新JWT签名密钥,旧密钥保留24小时

- 令牌分层设计:

- 短期访问令牌(1小时)

- 长期刷新令牌(7天)存储于HttpOnly Cookie

- 监控指标:

redis_cluster_auth_hits:认证缓存命中率jwt_revoked_tokens:主动失效令牌计数

凌晨四点的机房,新的认证集群平稳扛住了300万/分钟的登录请求,小王看着监控面板上均匀分布的节点负载,终于能安心喝口咖啡——这一次,技术跑在了业务爆发的

本文由 宋华池 于2025-08-01发表在【云服务器提供商】,文中图片由(宋华池)上传,本平台仅提供信息存储服务;作者观点、意见不代表本站立场,如有侵权,请联系我们删除;若有图片侵权,请您准备原始证明材料和公证书后联系我方删除!

本文链接:https://vps.7tqx.com/wenda/501910.html

发表评论