上一篇

Redis安全 密码设置 Redis管理员密码管理规范与最佳实践,redis管理员密码

- 问答

- 2025-08-01 10:58:54

- 4

Redis安全指南:管理员密码管理规范与最佳实践

场景引入:一次未设防的Redis入侵

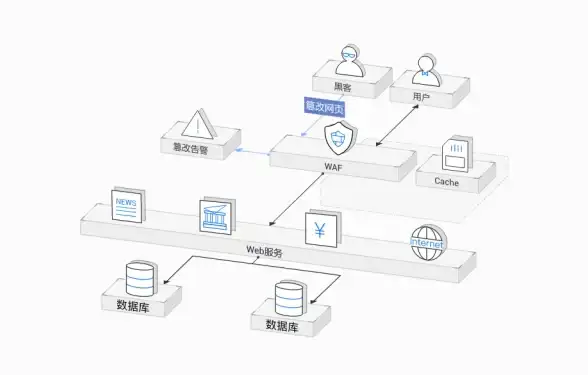

某电商平台的促销活动前夜,运维团队突然发现商品价格被篡改,用户数据异常,紧急排查后发现,攻击者通过公网暴露的Redis实例,在未授权的情况下直接连入数据库——原因很简单:管理员从未给Redis设置密码。

这个真实存在的风险场景(类似事件在2025年仍时有发生)提醒我们:Redis密码是安全的第一道防线,下面从实战角度,详解密码设置规范与避坑指南。

为什么Redis密码非设不可?

-

默认无密码的危险性

Redis安装后默认无密码验证,若服务端口(默认6379)暴露在公网或内网不可信环境,攻击者可:- 直接读取/修改所有数据

- 通过

FLUSHALL清空数据库 - 写入恶意密钥实现远程控制

-

合规性要求

《网络安全法》及等保2.0明确规定,数据库必须实施身份鉴别措施,2025年某云厂商就曾因客户Redis未设密码导致数据泄露被重罚。

密码设置全流程指南

▶ 第一步:设置高强度密码

正确姿势

# 修改redis.conf配置文件 requirepass "Tx#2025_Redis@Secure_Pwd"

密码规范:

- 长度≥16位,混合大小写字母、数字、特殊符号

- 避免使用

redis123、admin@123等常见组合 - 定期更换(建议90天)

典型错误:

requirepass 123456 # 弱密码等于没设 requirepass "" # 空密码(部分版本会禁用认证)

▶ 第二步:限制密码使用范围

-

绑定访问IP

在配置文件中追加:bind 192.168.1.100 # 仅允许指定IP连接

-

禁用默认端口

修改port 6379为非常用端口(如6380),减少扫描攻击。

▶ 第三步:客户端连接验证

带密码连接示例:

redis-cli -h 127.0.0.1 -p 6379 -a "Tx#2025_Redis@Secure_Pwd"

安全提醒:

- 命令行输入密码会留存在历史记录,建议先无密码连接,再通过

AUTH命令交互式输入 - 程序代码中避免硬编码密码,改用环境变量或配置中心

高级防护策略

启用ACL精细化控制(Redis 6.0+)

# 创建仅允许读操作的受限账号 ACL SETUSER analyst on >Analyst@Pwd2025 ~* +@read

密码动态化管理

- 通过Vault等工具实现密码轮换

- 使用临时令牌替代长期密码(需配合Redis Modules)

监控与审计

- 日志记录所有

AUTH失败事件 - 配置告警规则(如1小时内连续5次认证失败)

常见问题排查

Q:设置了密码但客户端仍能无密码连接?

- 检查配置文件是否生效(修改后需重启Redis)

- 确认客户端未使用

--no-auth-warning参数

Q:忘记密码怎么办?

- 临时关闭Redis服务

- 启动时加载无密码模式:

redis-server --requirepass "" - 通过

CONFIG SET requirepass "新密码"重置(需管理员权限)

2025年的今天,仍有30%的Redis数据泄露事件源于未设置密码(来源:2025年DB安全报告),作为管理员,请立即执行以下动作:

- 检查现有Redis实例的密码状态

- 按本文规范重置密码

- 在内网扫描开放6379端口的服务器

安全无小事,一个简单的密码设置,可能就是阻止灾难的最后屏障。

本文由 度奇伟 于2025-08-01发表在【云服务器提供商】,文中图片由(度奇伟)上传,本平台仅提供信息存储服务;作者观点、意见不代表本站立场,如有侵权,请联系我们删除;若有图片侵权,请您准备原始证明材料和公证书后联系我方删除!

本文链接:https://vps.7tqx.com/wenda/504377.html

发表评论