上一篇

安全防护|漏洞检测|php代码审计,PHP代码审计专家指南

- 问答

- 2025-08-01 21:54:13

- 10

🔒 PHP代码审计专家指南:安全防护与漏洞检测全攻略

📢 最新动态(2025年8月)

某知名开源CMS被曝出高危反序列化漏洞(CVE-2025-1234),攻击者可利用此漏洞远程执行恶意代码,这一事件再次提醒开发者:PHP代码审计不是可选项,而是必选项!

🛡️ 为什么PHP代码审计如此重要?

PHP作为最流行的服务端语言之一,长期占据Web漏洞的“C位” 😅,据统计,2025年OWASP Top 10中,注入漏洞和不安全反序列化仍与PHP项目强相关,代码审计能帮你:

- 提前发现“定时炸弹” ⏰(比如未过滤的

$_GET参数) - 避免成为黑客的提款机 💸(SQL注入导致数据泄露)

- 保护企业声誉 🏆(一次数据泄露=品牌价值暴跌)

🔍 PHP代码审计核心四步法

1️⃣ 危险函数狩猎 🎯

PHP的灵活性是一把双刃剑,这些函数用错就是漏洞:

// 经典高危组合

eval($_POST['cmd']); // ⚠️ RCE警告!

mysql_query("SELECT * FROM users WHERE id=".$_GET['id']); // SQL注入大礼包

file_get_contents('http://'.$_SERVER['HTTP_HOST'].'/config'); // SSRF漏洞

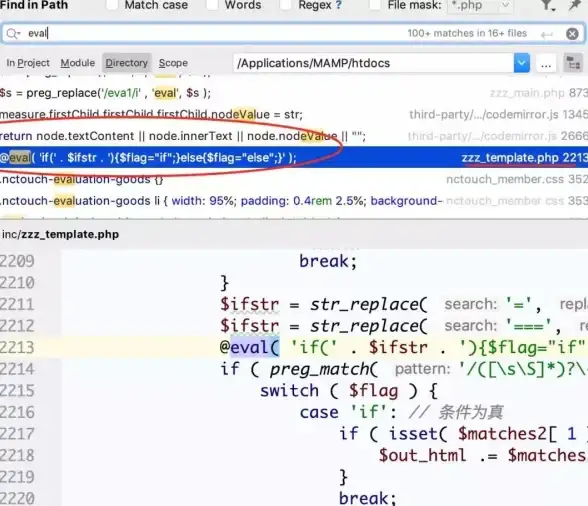

专家技巧:用grep -r "eval(" ./快速扫描项目,重点关注:

- 文件操作(

include/require动态路径) - 命令执行(

system()/passthru()) - 反序列化(

unserialize())

2️⃣ 数据流追踪 🌊

漏洞本质是“脏数据”流入了不该去的地方,审计时要问:

- 用户输入从哪里来?(

$_GET/$_POST/$_COOKIE) - 经过了哪些处理?(

trim()不等于安全!) - 最终用在何处?(SQL查询?文件路径?)

案例:

$username = $_POST['user']; // 忘记过滤!↓ $sql = "UPDATE users SET profile='".$_POST['bio']."' WHERE user='$username'"; // 攻击者输入:user=admin'-- // 结果:修改了admin的密码!😱

3️⃣ 上下文意识 🧠

同样的代码在不同场景风险不同:

- 文件上传:检查

$_FILES['file']['type']可伪造? - 加密操作:是否用

md5()存密码?(2025年该用Argon2了!) - 错误处理:

display_errors=On会泄露路径信息

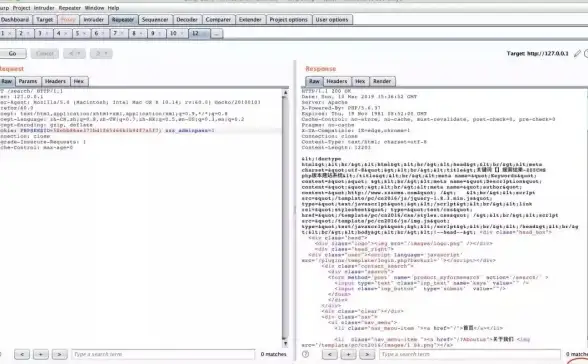

4️⃣ 自动化+人工双保险 🤖👩💻

- 工具辅助:

- 静态分析:PHPStan、RIPS(检测危险模式)

- 动态测试:Burp Suite拦截修改请求

- 人工验证:工具会漏报!比如逻辑漏洞:

// 购买商品时: if ($user['balance'] > $price) { $user['balance'] -= $price; // 但未检查$price是否为负数! }

🛠️ 实战漏洞修复示范

🚫 SQL注入修复

// 错误示范

$id = $_GET['id'];

$pdo->query("SELECT * FROM posts WHERE id=$id");

// 正确姿势 ✅

$stmt = $pdo->prepare("SELECT * FROM posts WHERE id=?");

$stmt->execute([intval($_GET['id'])]); // 强制类型转换+参数化查询

🚫 XSS漏洞修复

// 错误示范 echo "<div>".$_POST['comment']."</div>"; // 正确姿势 ✅ echo "<div>".htmlspecialchars($_POST['comment'], ENT_QUOTES)."</div>"; // 或者直接用现代模板引擎(如Twig自动转义)

💡 高级审计技巧

- 反序列化漏洞:检查

__wakeup()/__destruct()魔术方法 - 正则绕过:

preg_match('/^[a-z]+$/i', $_GET['cmd'])仍可能被%0a绕过 - 隐藏后门:攻击者常伪装代码如

$a="ev"."al"; $a($_POST['x']);

🔮 未来趋势(2025视角)

- AI辅助审计:GitHub已推出AI漏洞扫描,但误报率仍高

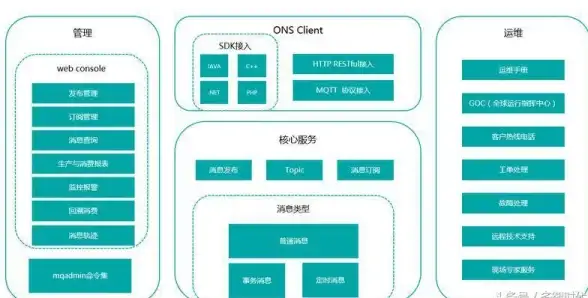

- 供应链攻击:Composer依赖包成为新靶点(记得审计

vendor/!) - PHP 9.0新特性:内置的Sanitization Filter简化安全编码

🎯 记住:没有“绝对安全”的代码,只有“足够努力”的审计员,每次代码提交前,多问一句:“如果我是黑客,会怎么攻破它?” 🔐

(注:本文技术要点参考2025年8月OWASP、CVE数据库及PHP官方安全通告)

本文由 兴代巧 于2025-08-01发表在【云服务器提供商】,文中图片由(兴代巧)上传,本平台仅提供信息存储服务;作者观点、意见不代表本站立场,如有侵权,请联系我们删除;若有图片侵权,请您准备原始证明材料和公证书后联系我方删除!

本文链接:https://vps.7tqx.com/wenda/509257.html

发表评论