数据库安全|数据残留 删除数据库文件后中心内容是否还会有遗留,移除数据库文件真的能彻底清除吗

- 问答

- 2025-08-02 04:34:23

- 3

删除文件后,你的数据真的消失了吗?

2025年8月最新动态

某知名云服务商因客户数据残留问题被曝光,尽管用户已删除数据库并终止服务,安全研究人员仍从废弃硬盘中恢复了大量敏感信息,这一事件再次引发业界对"数据彻底清除"技术可靠性的质疑——你以为删掉的文件,可能正躺在某个角落等着被复活。

按下删除键的那一刻,发生了什么?

当你在数据库管理系统里执行删除操作,或是直接删掉整个数据库文件时,系统其实在跟你玩"捉迷藏",以常见的MySQL或PostgreSQL为例:

- 逻辑删除:执行

DROP DATABASE命令时,数据库管理系统只是解除了文件索引,实际数据仍完整地留在磁盘上,就像图书馆把书从目录里划掉,但书还在架子上。 - 物理删除:直接删除

.ibd(InnoDB)或.mdf(SQL Server)等数据文件,操作系统也只是把存储空间标记为"可覆盖",数据比特依然存在——直到被新数据覆盖前,它们都能被专业工具恢复。

那些阴魂不散的"数据尸体"

安全团队在渗透测试中常发现这些残留风险:

-

临时文件陷阱

数据库运行时产生的临时文件(如MySQL的ibtmp1)、日志文件(redo log/undo log)可能包含完整事务记录,某金融机构就曾因未清理WAL(Write-Ahead Logging)文件,导致已"删除"的客户信用卡信息被复原。

-

存储引擎的隐藏彩蛋

InnoDB的"表空间复用"机制会让新表重用旧表的物理空间,未彻底擦除时可能残留前一个表的碎片数据,安全研究员曾从新建的空表中提取出上GB的"已删除"医疗记录。 -

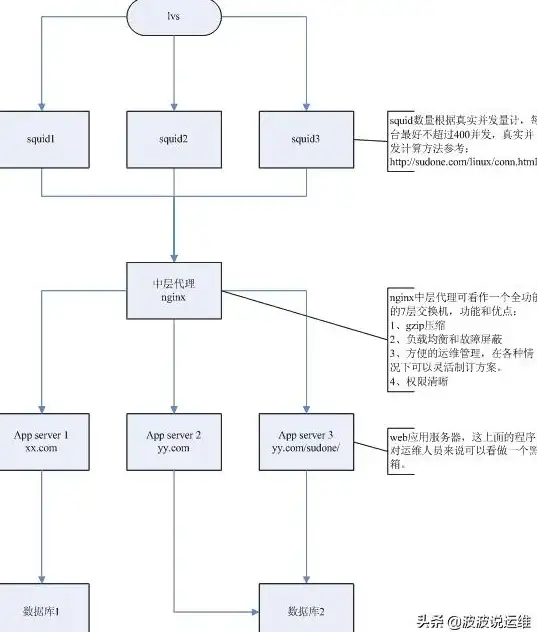

云环境的共享存储隐患

在虚拟化环境中,即使你删除了云数据库实例,底层存储块可能被分配给其他用户,2024年就发生过AWS EBS卷回收后,新用户意外获取前租户数据库页面的案例。

真正让数据"灰飞烟灭"的5个方法

-

加密粉碎(推荐)

先对数据库全盘加密(如使用LUKS或BitLocker),再删除密钥,没有密钥的加密数据与乱码无异,恢复成本极高。 -

多次覆写(传统但有效)

使用shred或dd工具对数据文件进行3-7次随机数据覆写,注意:SSD需配合TRIM指令,否则可能因磨损均衡技术失效。

-

物理销毁(终极方案)

对硬盘进行消磁(degaussing)或物理粉碎,政府机构处理绝密数据时常用此法,但成本较高。 -

云服务商的专业擦除

主流云平台现提供"加密擦除"服务(如Azure的Purge Protection),通过密码学手段确保数据不可复原。 -

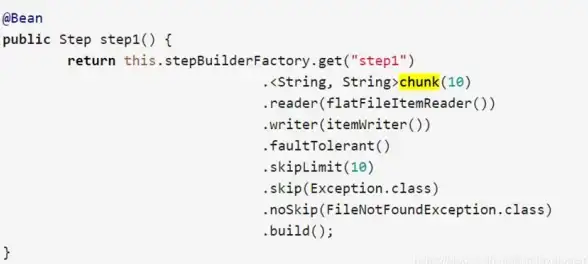

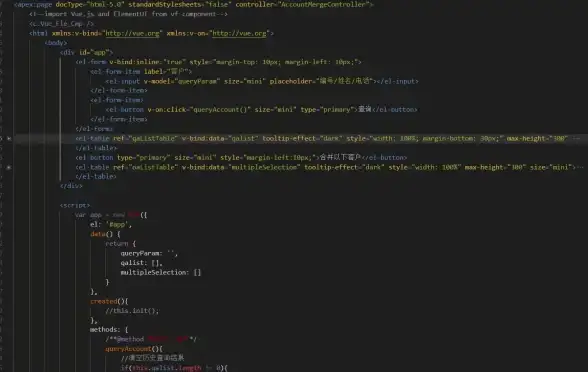

数据库内置安全删除

PostgreSQL的VACUUM FULL配合secure_delete扩展、Oracle的DBMS_CRYPTO包等可实现行级安全删除。

自查清单:你的数据真的删干净了吗?

下次清理数据库前,先问自己这些问题:

- 是否检查了所有关联的日志和临时文件?

- 在SSD上是否启用了即时TRIM功能?

- 云数据库删除后是否确认了存储卷的终结状态?

- 敏感数据是否考虑先加密再删除?

记住:在数字世界,"删除"不等于"消失",想要真正告别数据,你得比恢复软件想得更远一步。

本文由 常鸿畴 于2025-08-02发表在【云服务器提供商】,文中图片由(常鸿畴)上传,本平台仅提供信息存储服务;作者观点、意见不代表本站立场,如有侵权,请联系我们删除;若有图片侵权,请您准备原始证明材料和公证书后联系我方删除!

本文链接:https://vps.7tqx.com/wenda/512233.html

发表评论