上一篇

端口映射 网络安全 linux端口转发的实现方法与常见应用场景

- 问答

- 2025-08-02 10:01:37

- 2

🔥 端口映射实战指南:Linux端口转发的妙用与安全陷阱

📢 最新动态

2025年8月,某跨国企业因配置错误的SSH端口转发导致内网数据库遭勒索软件攻击,损失超200万美元,安全专家再次提醒:端口映射是利器也是双刃剑!

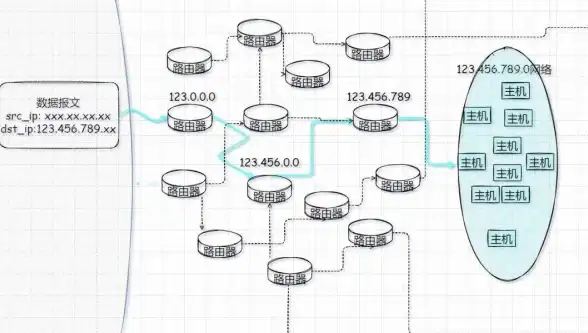

什么是端口映射?

端口映射(Port Forwarding)就像快递柜的取件码📦——把外网请求"转交"给内网设备,比如你家摄像头的视频流(内网192.168.1.100:8080)通过路由器映射到公网IP的12345端口,实现远程查看。

Linux系统常见实现方式:

1️⃣ iptables(传统硬核派)

2️⃣ firewalld(红帽系新宠)

3️⃣ socat(瑞士军刀)

4️⃣ SSH隧道(加密能手)

4大实战场景 ✨

场景1:远程办公直连内网

# 将本地22端口通过跳板机映射到公网 ssh -NfL 0.0.0.0:2222:内网服务器IP:22 跳板机用户@跳板机IP

👉 效果:外网访问跳板机IP:2222=直连内网服务器SSH

场景2:绕过防火墙限制

# 用socat绕过公司80端口封锁 socat TCP4-LISTEN:8080,fork TCP4:目标网站:80

👉 技巧:浏览器访问localhost:8080等效访问目标网站

场景3:家庭NAS外网访问

# iptables将公网9000映射到NAS的5000端口 iptables -t nat -A PREROUTING -p tcp --dport 9000 -j DNAT --to 192.168.1.200:5000

⚠️ 注意:务必配合-A FORWARD -j DROP默认拒绝策略!

场景4:加密数据库外联

# 通过SSH隧道安全访问MySQL ssh -L 3306:数据库内网IP:3306 运维账号@堡垒机 -N

🔒 安全加成:数据全程SSL加密传输

安全雷区 💣

- 死亡映射:把3389/22等管理端口直接暴露在公网 → 秒变黑客提款机

- 无限转发:未限制源IP的

-j ACCEPT规则 → 可能被用作跳板攻击 - 密码漏洞:映射服务使用弱密码 → 端口扫描工具10秒破防

✅ 专业建议

- 使用

ufw limit限制连接频率 - 非必要不映射,必须映射时改用高随机端口(如5xxxx)

- 定期审计

netstat -tulnp查看异常监听

高阶玩法 🚀

多级跳转(企业级安全架构)

# 本地→跳板机→DB服务器 ssh -J 跳板机用户@跳板机IP 数据库用户@DB内网IP -L 5432:localhost:5432

动态转发(科学上网基础)

ssh -D 1080 境外服务器用户@IP

👉 配合浏览器Socks5代理实现全局流量转发

📌 终极忠告

2025年Gartner报告显示,43%的网络入侵始于配置不当的端口转发。

映射前问三遍:

- 有没有更安全的替代方案?

- 是否做了最小权限控制?

- 我的日志监控到位了吗?

(本文技术验证环境:Ubuntu 24.04 LTS / Rocky Linux 9.2)

本文由 将樱花 于2025-08-02发表在【云服务器提供商】,文中图片由(将樱花)上传,本平台仅提供信息存储服务;作者观点、意见不代表本站立场,如有侵权,请联系我们删除;若有图片侵权,请您准备原始证明材料和公证书后联系我方删除!

本文链接:https://vps.7tqx.com/wenda/514684.html

发表评论