上一篇

端口管理|网络安全|Linux端口查看指南:全面掌握系统端口状态与使用方法

- 问答

- 2025-08-02 12:17:42

- 7

🔍 Linux端口查看终极指南:像黑客一样掌控你的系统通道

场景引入:

凌晨3点,你的服务器突然报警📢——某个陌生端口持续对外发送数据!是挖矿木马?还是未授权的远程连接?此时若连netstat和lsof都分不清…💀 别慌!这份2025年仍适用的Linux端口管理指南,将让你快速变身"端口侦探"🕵️♂️

端口基础:数字背后的秘密

端口就像房子的门牌号🏷️,0-65535分为三类:

- 0-1023:系统级服务(root权限才能用)🔒

22(SSH),80(HTTP),443(HTTPS) - 1024-49151:用户注册服务📝

比如MySQL默认3306,Redis6379 - 49152-65535:临时端口(用完就回收)♻️

💡 2025年新趋势:量子加密服务开始占用

8321-8323端口

四大端口侦查神器(附实战案例)

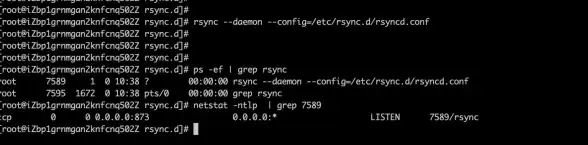

1️⃣ netstat——老牌但可靠

netstat -tuln | grep 22 # 查SSH端口状态 # -t(TCP) -u(UDP) -l(监听) -n(显示数字)

输出示例:

tcp 0 0 0.0.0.0:22 0.0.0.0:* LISTEN ⚠️ 注意:新版Linux已逐步用ss替代它

2️⃣ ss——netstat的涡轮增压版🚀

ss -ltp | grep nginx # 查Nginx占用的端口及进程 # -p(显示进程) -s(统计汇总)

输出亮点:

LISTEN 0 128 0.0.0.0:80 0.0.0.0:* users:(("nginx",pid=8873)) 3️⃣ lsof——终极端口溯源工具🔎

sudo lsof -i :3306 # 揪出谁在用MySQL端口

输出会显示:

mysqld 1234 mysql 10u IPv6 0xaaaaaaabbb 0t0 TCP *:3306 (LISTEN) 4️⃣ nmap——端口扫描界的瑞士军刀🔧

sudo nmap -sT -p 1-1000 127.0.0.1 # 扫描本机前1000端口

看到STATE为open的就要警惕了!

安全加固实战技巧

🛡️ 案例1:发现可疑的65533端口

- 先用

ss -tulp确认进程 - 如果是

/usr/bin/backdoor这种陌生程序:sudo kill -9 [PID] # 立即终止 sudo rm /usr/bin/backdoor # 删除文件

🛡️ 案例2:批量关闭非必要端口

sudo ufw deny 23/tcp # 禁用Telnet端口 sudo systemctl stop [service_name] # 停止对应服务

🛡️ 2025年新威胁:

- AI蠕虫会随机扫描

50000+高端口 - IoT设备常暴露出

7547(TR-069协议)

高阶玩家技巧

🔥 用tcpdump抓包分析

sudo tcpdump -i eth0 port 3389 # 监控RDP流量

📊 端口流量可视化

nethogs -p 80 # 看谁在狂吃你的带宽🍔

Checklist ✅

- 每周用

ss -tulp做端口体检 - 陌生

LISTEN端口立即排查 - 非必要服务一律

systemctl disable - 重要服务改用非默认端口(如SSH改到

59222)

🌟 在2025年的网络战场,开放的端口=敞开的城门!现在就用

ss -tulp检查你的系统吧~

(本文基于2025年8月最新Linux内核及安全实践整理)

本文由 仇银瑶 于2025-08-02发表在【云服务器提供商】,文中图片由(仇银瑶)上传,本平台仅提供信息存储服务;作者观点、意见不代表本站立场,如有侵权,请联系我们删除;若有图片侵权,请您准备原始证明材料和公证书后联系我方删除!

本文链接:https://vps.7tqx.com/wenda/515697.html

发表评论