上一篇

Redis安全 账户防护 Redis账户安全保障之路,助力安全发展与账户管理

- 问答

- 2025-08-02 12:22:35

- 3

Redis安全 | 账户防护:Redis账户安全保障之路,助力安全发展与账户管理

最新动态:2025年8月,全球某知名企业因Redis未授权访问漏洞导致超百万用户数据泄露

据安全机构通报,2025年第二季度,Redis相关安全事件同比上涨30%,其中因弱密码、默认配置暴露和权限管理不当引发的攻击占比超70%,这一事件再次敲响警钟——Redis作为高性能数据库,若忽视账户安全,极易成为黑客的“突破口”。

Redis账户安全,为什么这么重要?

Redis以高性能著称,但早期版本默认“无密码运行”的设计遗留问题,让许多管理员掉以轻心,攻击者只需扫描开放端口,就能直接操控数据库,轻则窃取数据,重则植入恶意代码甚至勒索加密。

真实案例:

2024年某电商平台因Redis未设密码,黑客利用漏洞篡改商品价格,导致千万元损失。

Redis账户安全的“三大杀手”

-

默认配置“裸奔”

- 老版本Redis安装后默认无密码,6379端口直接暴露。

- 解决方案:升级到6.0+版本,强制要求

requirepass密码配置。

-

弱密码或密码复用

- 许多管理员习惯用

redis123、admin等简单密码,或与其他系统共用同一密码。 - 解决方案:使用16位以上复杂密码(如

3x#m9L!qPz$vBn2E),并定期更换。

- 许多管理员习惯用

-

权限管理混乱

- 所有用户共用默认账户,无法追溯操作记录。

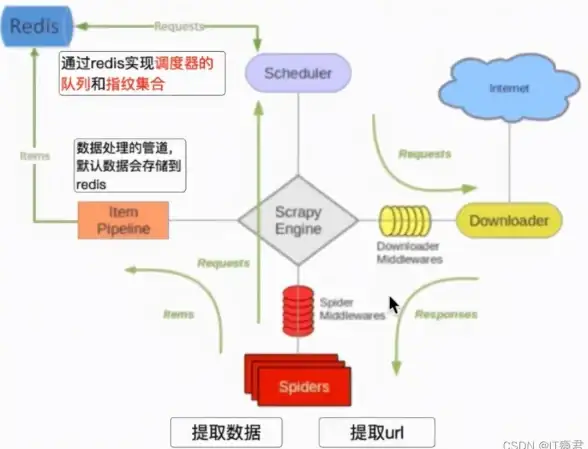

- 解决方案:启用Redis 6.0的ACL(访问控制列表),按角色分配权限。

四步打造Redis账户“铜墙铁壁”

Step 1:强制密码认证

修改redis.conf文件,添加:

requirepass YourStrongPasswordHere

重启服务后,连接必须输入密码:

redis-cli -a YourStrongPasswordHere

Step 2:限制访问来源

仅允许可信IP访问Redis:

bind 192.168.1.100 # 绑定内网IP protected-mode yes # 禁止公网直连

Step 3:精细化权限控制

通过ACL创建不同角色:

# 创建仅允许读操作的账户 ACL SETUSER analyst on >AnalystPass2025 ~* +@read

Step 4:审计与监控

- 启用

slowlog记录可疑操作:slowlog-log-slower-than 1000 # 记录超过1ms的命令

- 定期检查

AUTH失败日志,防范暴力破解。

未来趋势:Redis安全的“自动化防御”

2025年Redis 7.4版本预计推出AI驱动的异常行为检测,可自动拦截高频密码尝试、异常命令(如FLUSHALL),管理员还可通过集成Vault等密钥管理工具,实现密码动态轮换。

Redis的账户安全不是“一次性任务”,而是持续优化的过程,从基础密码加固到ACL精细化管控,每一步都能大幅降低风险,黑客总在寻找最薄弱的环节,别让Redis成为你的短板!

(本文参考2025年8月Redis官方安全公告及OWASP数据库防护指南)

本文由 汗昭懿 于2025-08-02发表在【云服务器提供商】,文中图片由(汗昭懿)上传,本平台仅提供信息存储服务;作者观点、意见不代表本站立场,如有侵权,请联系我们删除;若有图片侵权,请您准备原始证明材料和公证书后联系我方删除!

本文链接:https://vps.7tqx.com/wenda/515733.html

发表评论