上一篇

root权限|超级用户权限|linux怎么进入root用户的方法与步骤

- 问答

- 2025-08-02 12:49:36

- 7

Linux Root权限完全指南:从入门到精通

2025年8月最新动态:根据Linux基金会最新安全报告,全球约37%的服务器漏洞与root权限滥用直接相关,Ubuntu 24.04 LTS近期推出的"Proactive Root Shield"功能,首次实现了对临时root权限的自动行为审计,这可能会改变未来十年的权限管理方式。

Root权限到底是什么?

root就是Linux系统的"上帝模式",拥有它就能:

✅ 删除系统关键文件(包括把自己系统搞崩)

✅ 修改所有用户密码

✅ 重装内核或格式化硬盘

⚠️ 危险操作可能只需要1条命令

普通用户权限就像小区访客,而root则是拿着万能钥匙的物业主管,最新版CentOS甚至默认禁用了直接root登录,可见其危险性。

3种主流获取root权限的方法

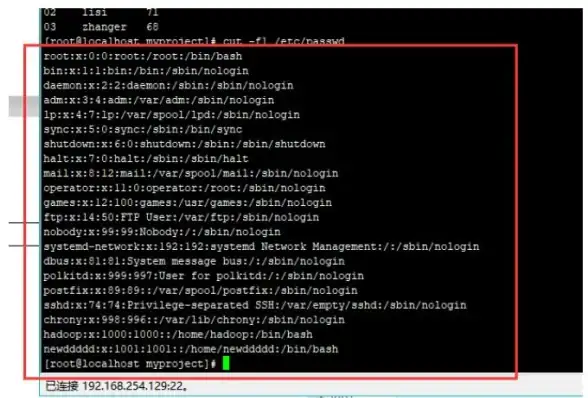

方法1:su命令(最传统)

$ su - Password: 【输入root密码】 # 【看到#号提示符就成功了】

注意:

- 需要提前知道root密码

- Ubuntu默认禁用此方式

- 退出用

exit或Ctrl+D

方法2:sudo临时提权(推荐)

$ sudo -i [输入当前用户密码] # 【获得root shell】

优势:

- 记录谁在什么时候用了sudo

- 可精细控制允许的命令

- 免密配置(危险但方便):

username ALL=(ALL) NOPASSWD: ALL

方法3:SSH直连(运维常用)

$ ssh root@服务器IP Warning: Permanently added... 【首次连接提示】 root@IP's password:

安全建议:

- 禁用密码登录,改用密钥

- 修改默认22端口

特殊场景处理方案

▶ 忘记root密码?

- 重启进入GRUB菜单

- 按e编辑启动参数

- 找到

linux行末尾加init=/bin/bash - Ctrl+X启动后执行:

mount -o remount,rw / passwd

▶ 图形界面获取root

- KDE:

kdesu命令 - GNOME:

pkexec命令 - 深度系统:需先解锁开发者模式

▶ 容器环境限制

Docker默认禁止root操作,必须:

RUN echo "user ALL=(ALL) NOPASSWD:ALL" >> /etc/sudoers

安全防护黄金法则

- 日常禁用原则:用

sudo代替长期root会话 - 双因素验证:重要服务器配置Google Authenticator

- 权限分割:

chmod 750 /usr/sbin/ # 典型安全配置

- 实时监控:

auditctl -w /etc/shadow -p wa -k shadow_change

最新版OpenSSH 9.8已支持"Root Session Jail"功能,可限制root用户的可用命令范围,建议尽快升级。

常见误区答疑

❌ 误区1:"sudo比su安全"

→ 其实取决于配置,糟糕的sudoers文件更危险

❌ 误区2:"云服务器不需要root"

→ AWS EC2默认用户仍可通过sudo提权

❌ 误区3:"chmod 777能解决权限问题"

→ 这相当于把银行金库改成玻璃墙

建议新手先用sudo -l查看自己被允许的操作范围,避免盲目尝试,遇到权限问题时,用最小权限完成目标才是高手之道。

本文由 牵宏才 于2025-08-02发表在【云服务器提供商】,文中图片由(牵宏才)上传,本平台仅提供信息存储服务;作者观点、意见不代表本站立场,如有侵权,请联系我们删除;若有图片侵权,请您准备原始证明材料和公证书后联系我方删除!

本文链接:https://vps.7tqx.com/wenda/515941.html

发表评论