跨域问题|前端开发:什么是跨域、为什么要跨域、怎么解决跨域

- 问答

- 2025-08-02 19:40:16

- 2

跨域问题的来龙去脉与实战解决方案

2025年8月最新动态:随着Web应用日益复杂化,跨域安全策略(CORS)的配置错误连续三年位居OWASP十大Web安全风险榜单,最新浏览器如Chrome 118和Firefox 125已强化了预检请求(Preflight)的缓存机制,同时W3C正在讨论"跨域资源共享级别2"(CORS Level 2)提案,可能将引入更细粒度的权限控制。

到底什么是跨域?为什么浏览器要管这么宽?

刚入门前端时,我第一次遇到跨域问题是在调用第三方天气API时,浏览器控制台突然跳出那个经典的红字错误:

Access to XMLHttpRequest at 'https://api.weather.com' from origin 'http://localhost:8080'

has been blocked by CORS policy...当时我的第一反应是:"这浏览器怎么这么多事?明明Postman能正常返回数据啊!"

跨域的本质其实是浏览器实施的"同源策略"(Same-Origin Policy)安全机制,当你的前端代码(运行在https://your-site.com)试图访问https://api.other-site.com的资源时,浏览器会检查:

- 协议是否相同(http/https)

- 域名是否完全相同(包括子域名)

- 端口是否相同(默认80/443也要明确匹配)

这三者有任何一项不匹配,跨域"了。

- http://a.com → https://a.com (协议不同)

- https://a.com → https://b.a.com (子域名不同)

- https://a.com:8080 → https://a.com:3000 (端口不同)

为什么要有这个限制? 想象这样一个场景:你登录了银行网站后,又打开了恶意网站,如果没有同源策略,恶意网站的JS就可以随意读取你的银行账户数据——这显然太危险了!

实战中哪些操作会触发跨域?

不是所有请求都会受跨域限制,通常这些操作会被拦截:

- AJAX请求:使用fetch或XMLHttpRequest发起的异步请求

- Web字体:跨域引用@font-face字体文件

- Canvas绘图:跨域图片污染canvas

- WebSocket连接:部分浏览器会检查Origin头

但有些资源是天然允许跨域的:

<script src="...">标签引入的JS<link rel="stylesheet">引入的CSS<img>、<video>、<audio>等媒体标签

九大跨域解决方案,总有一款适合你

CORS:官方推荐的"标准答案"

CORS(跨域资源共享)是W3C标准,也是目前最规范的解决方案,它需要后端配合设置响应头:

// Node.js示例

app.use((req, res, next) => {

res.setHeader('Access-Control-Allow-Origin', 'https://your-frontend.com');

res.setHeader('Access-Control-Allow-Methods', 'GET, POST, PUT');

res.setHeader('Access-Control-Allow-Headers', 'Content-Type, Authorization');

// 处理预检请求

if (req.method === 'OPTIONS') {

return res.sendStatus(200);

}

next();

});

注意细节:

- 如果要传cookie,需要前端设置

credentials: 'include',后端设置Access-Control-Allow-Credentials: true - 使用通配符时不能和credentials同时使用

- 预检请求(Preflight)会先发OPTIONS请求检查权限

开发环境神器:代理转发

在本地开发时,可以用webpack-dev-server或Vite轻松设置代理:

// vite.config.js

export default {

server: {

proxy: {

'/api': {

target: 'https://real-api.com',

changeOrigin: true,

rewrite: path => path.replace(/^\/api/, '')

}

}

}

}

原理是让前端请求同域的/api路径,由开发服务器转发到真实API地址。

JSONP:老派但有效的方案

虽然有点过时,但在某些特殊场景仍然有用:

function handleResponse(data) {

console.log('收到数据:', data);

}

const script = document.createElement('script');

script.src = 'https://api.example.com/data?callback=handleResponse';

document.body.appendChild(script);

限制:

- 只支持GET请求

- 需要后端配合返回

handleResponse({...})格式 - 错误处理困难

反向代理:生产环境优选

通过Nginx等服务器统一转发:

location /api/ {

proxy_pass https://api-backend.com/;

proxy_set_header Host $host;

proxy_set_header X-Real-IP $remote_addr;

}

这样前端只需访问/api/users,Nginx会将其转发到https://api-backend.com/users

修改document.domain (仅限子域)

如果主域相同只是子域不同:

// 在a.example.com和b.example.com都设置 document.domain = 'example.com';

注意:现代浏览器已逐渐废弃此方法。

postMessage:跨窗口通信

适用于iframe嵌套或弹窗:

// 父窗口

iframe.contentWindow.postMessage('hello', 'https://child.com');

// 子窗口

window.addEventListener('message', event => {

if (event.origin !== 'https://parent.com') return;

console.log(event.data);

});

WebSocket:天然跨域

建立连接时不受同源策略限制:

const socket = new WebSocket('wss://echo.websocket.org');

socket.onmessage = e => console.log(e.data);

浏览器扩展:临时解决方案

Chrome可以启动时加参数禁用安全策略(仅限开发):

chrome.exe --disable-web-security --user-data-dir=/tmp终极方案:把前后端放在同域

虽然听起来像废话,但确实很多项目用SSR(如Next.js)或后端模板渲染避免了跨域问题。

特殊场景处理技巧

携带Cookie的跨域请求

前后端都需要特殊设置:

// 前端

fetch('https://api.com', {

credentials: 'include'

});

// 后端

Access-Control-Allow-Credentials: true

Access-Control-Allow-Origin: 'https://frontend.com' // 不能是*

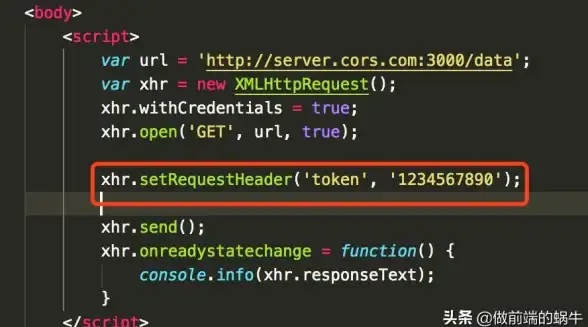

自定义请求头处理

当请求包含Authorization等自定义头时,会触发预检请求:

// 后端需要明确允许这些头 Access-Control-Allow-Headers: Authorization, X-Custom-Header

图片/字体等静态资源

对于CDN资源,可以设置:

Access-Control-Allow-Origin: *安全注意事项

- *不要随意设置`Access-Control-Allow-Origin: `** 特别是涉及敏感数据时

- 严格校验Origin头 后端应维护允许的白名单

- 限制允许的方法和头 避免过度开放

- 注意CSRF防护 即使解决了跨域,仍需防范CSRF攻击

随着2025年新提案的推进,我们可能会看到:

- 更精细的资源权限控制(如允许跨域读取特定响应头)

- 性能更好的预检请求缓存机制

- WebAssembly模块的跨域隔离策略

跨域问题就像前端开发的"成人礼",每个开发者都必然经历,理解其背后的安全考量,掌握多种解决方案,才能在实际项目中游刃有余,没有最好的方案,只有最适合当前场景的方案。

本文由 潘语晨 于2025-08-02发表在【云服务器提供商】,文中图片由(潘语晨)上传,本平台仅提供信息存储服务;作者观点、意见不代表本站立场,如有侵权,请联系我们删除;若有图片侵权,请您准备原始证明材料和公证书后联系我方删除!

本文链接:https://vps.7tqx.com/wenda/518982.html

发表评论