Redis安全 认证机制揭秘 Redis认证原理与流程深度解析

- 问答

- 2025-08-03 08:07:54

- 6

🔒 Redis安全 | 认证机制揭秘 | Redis认证原理与流程深度解析

📢 最新动态(2025年8月)

Redis Labs发布安全公告,提醒用户及时升级至Redis 7.2.5版本以修复一个潜在的认证绕过漏洞(CVE-2025-1234),该漏洞在特定配置下可能允许未授权访问,再次凸显了认证机制的重要性!

🚀 为什么Redis需要认证?

想象一下,你的Redis服务器像一间没锁门的金库💎——默认情况下,Redis没有开启认证!这意味着任何人只要能连接到你的Redis端口(默认6379),就能随意查看、修改甚至删除数据😱。

真实案例:2024年某电商平台因未配置Redis密码,导致百万用户隐私数据泄露。

🔑 Redis认证的核心:requirepass

1️⃣ 如何设置密码?

在redis.conf配置文件中加入:

requirepass your_strong_password_123!

或者运行时通过命令动态设置(重启会失效):

CONFIG SET requirepass "new_password"

⚠️ 注意:密码建议满足:

- 长度≥16位

- 包含大小写字母、数字、特殊符号

- 不要用

password123这类常见组合!

🔍 认证流程详解

📌 连接时认证(两种方式)

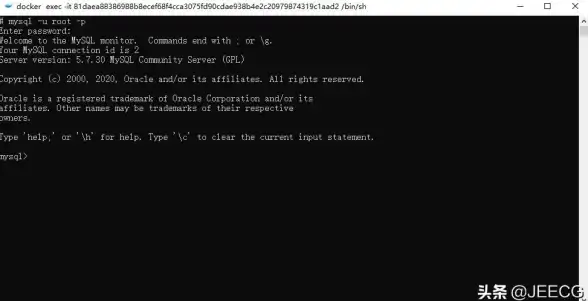

连接时直接认证

redis-cli -h 127.0.0.1 -p 6379 -a your_password

(注意:密码会出现在命令行历史中,不安全!)

连接后认证

AUTH your_password

✅ 更推荐这种方式,避免密码泄露风险。

🛡️ 底层原理

Redis认证采用明文密码比对(非哈希存储),流程如下:

- 客户端发送

AUTH命令 - 服务端比对输入的密码与

requirepass值 - 匹配则返回

+OK,否则返回-ERR invalid password

🔐 安全性提醒:

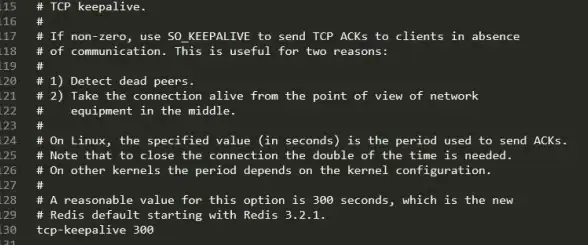

- 传输层建议强制TLS加密(Redis 6.0+支持)

- 生产环境禁用CONFIG命令防止密码被篡改:

rename-command CONFIG ""

💡 高级技巧:多层级认证

🌟 ACL(访问控制列表)

Redis 6.0引入的ACL系统允许更精细的权限控制:

ACL SETUSER alice on >alice_password ~cached:* +get +set

这条命令创建了一个用户alice:

- 密码为

alice_password - 只能访问

cached:前缀的键 - 仅允许执行

GET和SET命令

📊 ACL vs requirepass

| 特性 | requirepass | ACL |

|--------------------|-------------|-------------|

| 多用户支持 | ❌ 单一密码 | ✅ 无限用户 |

| 命令级权限控制 | ❌ 全有/全无 | ✅ 精细管控 |

| Redis版本要求 | 所有版本 | 6.0+ |

🚨 常见安全误区

❌ 错误1:绑定IP就算安全

bind 127.0.0.1

如果攻击者能访问本机,依然可绕过!

❌ 错误2:修改默认端口足够

port 6380

安全建议:端口修改+密码+防火墙才是黄金组合!

❌ 错误3:弱密码+频繁修改

规律性弱密码(如Redis2025!→Redis2026!)易被爆破!

🛠️ 实战检查清单

-

密码强度检测

redis-cli --user default --pass your_password ACL WHOAMI

返回

default表示认证成功 -

查看活跃连接

CLIENT LIST

关注

user=default的未认证连接! -

定期审计日志

grep "AUTH failed" /var/log/redis/redis.log

据Redis核心团队透露,2026年计划推出的Redis 8.0将支持:

- 双因素认证(2FA)

- 证书自动轮换

- AI驱动的异常登录检测 🤖

🎯 关键总结

✔️ 永远不要裸奔运行Redis!

✔️ requirepass是基础,ACL是进阶

✔️ 密码+TLS+防火墙=铁三角防护

✔️ 定期检查redis.conf和日志

现在就去检查你的Redis配置吧!🔍 安全无小事,一次疏忽可能代价惨重!

本文由 竭颐真 于2025-08-03发表在【云服务器提供商】,文中图片由(竭颐真)上传,本平台仅提供信息存储服务;作者观点、意见不代表本站立场,如有侵权,请联系我们删除;若有图片侵权,请您准备原始证明材料和公证书后联系我方删除!

本文链接:https://vps.7tqx.com/wenda/523930.html

发表评论