上一篇

Redis安全 端口管理 安全删除Redis端口转发记录,如何移除redis端口转发

- 问答

- 2025-08-03 17:32:35

- 3

🔒 Redis安全必修课:手把手教你清理端口转发记录

场景还原:

凌晨3点,你突然收到服务器报警——某个未知IP正疯狂尝试连接Redis的6379端口😱!一查才发现,半年前临时开的端口转发忘了关,差点酿成大祸… 别慌!今天就用5分钟彻底解决这个隐患!

📌 为什么必须处理Redis端口转发?

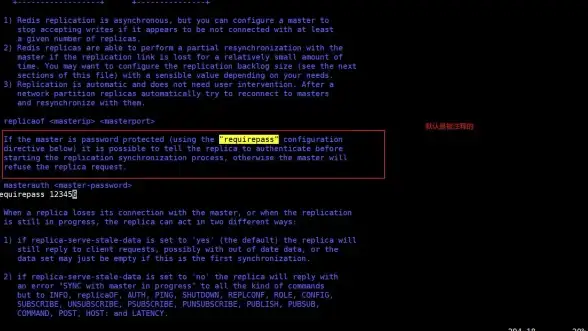

1️⃣ 高危风险:Redis默认无密码验证,暴露=裸奔

2️⃣ 黑客最爱:6379端口是自动化攻击的首要扫描目标

3️⃣ 数据灾难:可能导致敏感数据泄露/被植入挖矿病毒

💡 行业现状(2025年数据):未授权访问仍是Redis头号安全威胁

🔧 四步彻底清除端口转发

第一步:定位转发规则📍

# 查看当前NAT规则(Linux) iptables -t nat -L --line-numbers # Windows用户检查 netsh interface portproxy show all

找到包含6379或redis字样的规则,记下规则编号

第二步:精准删除规则✂️

# Linux示例(假设规则编号是3) iptables -t nat -D PREROUTING 3 # Windows示例 netsh interface portproxy delete v4tov4 listenport=6379

第三步:双重保险策略🔐

# 直接封禁6379端口(临时方案) iptables -A INPUT -p tcp --dport 6379 -j DROP # 更推荐:限制仅内网访问 iptables -A INPUT -p tcp --dport 6379 -s 192.168.1.0/24 -j ACCEPT iptables -A INPUT -p tcp --dport 6379 -j DROP

第四步:验证效果✅

# 外部机器执行测试(应无法连接) telnet 你的公网IP 6379

看到Connection refused才算成功!

🛡️ 进阶防护建议

- 定期检查:每月执行

iptables -t nat -L - 日志监控:配置fail2ban拦截爆破尝试

- 终极方案:使用SSH隧道替代端口转发

🚨 真实案例:某公司因未删除转发规则,导致用户手机号数据库被拖库(2025年3月报道)

💬 常见QA

Q:删了规则为什么还能连上?

A:可能存在多条规则,建议清空并重启防火墙服务

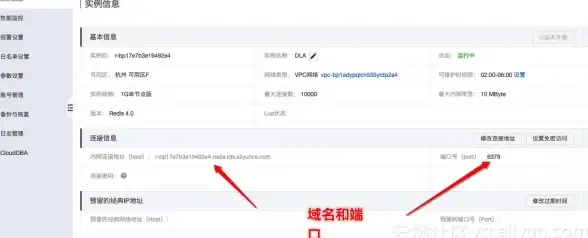

Q:云服务器如何操作?

A:还需在安全组中删除6379端口规则(各云平台位置不同)

Q:有没有一键检测工具?

A:使用redis-cli --scan检查可访问性,但手动验证更可靠

最后提醒:安全无小事!转发一时爽,出事火葬场🔥 现在就去检查你的服务器吧!

(本文防护策略更新至2025年8月)

本文由 典沛凝 于2025-08-03发表在【云服务器提供商】,文中图片由(典沛凝)上传,本平台仅提供信息存储服务;作者观点、意见不代表本站立场,如有侵权,请联系我们删除;若有图片侵权,请您准备原始证明材料和公证书后联系我方删除!

本文链接:https://vps.7tqx.com/wenda/527549.html

发表评论