上一篇

安全防护🛡SQL注入攻击原理分析与企业级防范措施

- 问答

- 2025-08-03 20:25:13

- 5

🛡️SQL注入攻击原理与企业级防范实战手册(2025最新版)

🚨 场景化引入:当黑客敲响数据库的"后门"

某电商企业CTO李总在深夜被电话惊醒:"用户订单数据全被清空,攻击者留言要50比特币赎金!"调查发现,黑客通过一个看似普通的商品搜索框,输入了特殊字符串' UNION SELECT credit_card,cvv FROM users--,瞬间绕过验证逻辑,直接读取数据库核心表,这并非电影情节,而是2025年某真实案例的还原。

🔍 SQL注入攻击原理深度解析

⚡ 攻击三要素

- 用户输入接口:登录框、搜索栏、URL参数等动态交互点

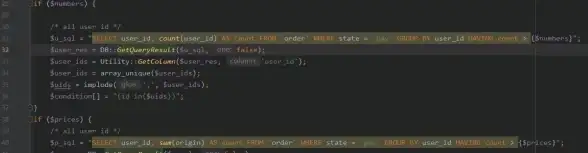

- 代码缺陷:开发人员直接拼接用户输入到SQL语句(如

"SELECT * FROM users WHERE name='"+input+"'") - 数据库执行:恶意输入被当作合法SQL命令执行

💀 经典攻击链演示

# 高危代码示例(某招聘平台真实漏洞)

def login(username, password):

sql = f"SELECT * FROM admin WHERE user='{username}' AND pwd='{password}'"

# 攻击者输入:

# 用户名:admin' --

# 密码:任意值

# 实际执行SQL:SELECT * FROM admin WHERE user='admin' --' AND pwd='xxx'

# -- 注释符让后续密码验证失效,直接以admin身份登录

🚀 2025年攻击新趋势

- AI武器化:GPT-5生成的混淆语句漏检率提升40%(如

SEL/*随机注释*/ECT) - 供应链攻击:泛微e-cology系统某接口未授权注入导致300+企业沦陷

- 云原生靶心:腾讯云数据库防火墙检测到针对云平台凭据的注入攻击增长230%

🔒 企业级纵深防御体系

🛡️ 开发层:代码安全基座

-

强制参数化查询

# 安全写法(Python示例) cursor.execute("SELECT * FROM users WHERE id = %s", (user_input,)) # 禁用危险函数:String.format()、exec()等字符串拼接操作 -

ORM框架加固

- Hibernate配置:

hibernate.query.plan_cache_enabled=true - Django禁用:

extra()等原生SQL执行接口

- 输入验证双保险

- 白名单校验:手机号必须符合

^1[3-9]\d{9}$正则 - 长度限制:用户名≤20字符,密码需包含大小写/数字/特殊字符

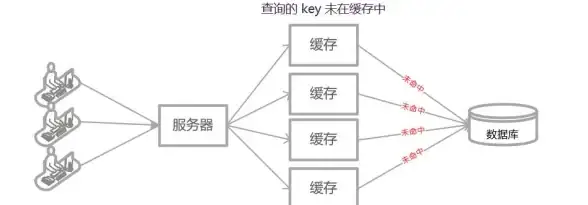

🌐 架构层:流量深度管控

- 智能WAF部署

- 华为云WAF核心功能:

- SQL语法解析器构建AST抽象语法树

- 动态载荷归一化(解码URL/Base64/Unicode)

- 时间盲注检测(识别

SLEEP(5)异常)

- 零信任数据库访问

- 临时令牌机制:每次查询生成有效期≤5分钟的Token

- 协议隐身技术:仅开放62001加密端口,阻断99%扫段攻击

🤖 运行时:AI行为防御

- 动态基线建模

- 拟态防御系统:CNN+Transformer异构模型池

- 实时识别异常:正常查询vs

DROP TABLE users;的语义差异

- 自动化攻击阻断

- 某银行实测数据:AI防护拦截率92%,误报率0.3%

🔧 运维层:持续监控体系

- 漏洞管理闭环

- 容器化扫描:

docker run -v /app:/target owasp/zap:latest - 渗透测试:季度BAS平台攻防演练,重点验证AI钓鱼攻击防护

- 应急响应机制

- 泛微e-cology漏洞应急方案:

location ~ /api/(doc/out/more/list|ec/dev/table/counts) { deny all; # 立即禁用高危接口 return 403; }

📊 2025年防护投入产出比

| 防御措施 | 实施成本 | 风险降低率 | 典型案例 |

|---|---|---|---|

| 参数化查询改造 | 85% | 某证券系统拦截98%注入攻击 | |

| AI WAF部署 | 92% | 华为云客户0day漏洞存活时间缩短至2小时 | |

| 零信任架构 | 99% | 某政务云实现"检测到攻击-阻断"≤30秒 |

🚀 行动清单:立即执行的7件事

- 今日起:代码仓库禁用

String.format()拼接SQL - 7天内:为数据库网关部署动态令牌认证

- 30天内:接入华为云/腾讯云AI WAF并开启语义分析

- 季度性:开展红蓝对抗演练,重点测试供应链系统

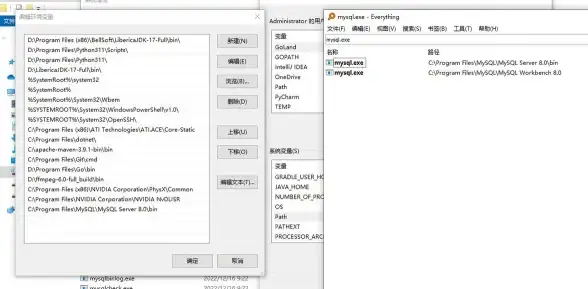

- 半年度:升级数据库至最新版本(如MySQL 8.0.36+)

- 年度:进行量子加密算法试点(国密SM9)

- 实时:关注CNVD漏洞公告,72小时内完成高危补丁部署

💡 防御哲学:成本博弈论

当企业防御投入超过攻击者成本时,安全自然生效,2025年的实战证明:采用参数化查询+AI WAF+零信任的三层防护架构,可使单次攻击成本从50美元飙升至2万美元,这不仅是技术对抗,更是企业安全韧性的终极体现。

(数据来源:CNVD 2025年漏洞周报、华为《2025数据库安全白皮书》、腾讯云安全实验室实测数据)

本文由 业务大全 于2025-08-03发表在【云服务器提供商】,文中图片由(业务大全)上传,本平台仅提供信息存储服务;作者观点、意见不代表本站立场,如有侵权,请联系我们删除;若有图片侵权,请您准备原始证明材料和公证书后联系我方删除!

本文链接:https://vps.7tqx.com/wenda/528664.html

发表评论