缓存 并发控制 Redis如何通过锁机制防止脏读实现线程安全

- 问答

- 2025-08-03 23:41:59

- 4

🔥 2025年最新:Redis锁机制如何成为高并发系统的"定海神针"?

(本文信息参考截至2025年8月行业实践)

最近某电商平台在"8.18大促"中创下每秒32万订单的纪录🎉,其技术负责人透露:"Redis分布式锁是我们应对流量洪峰的秘密武器",这让我们不禁好奇——这个看似简单的"锁"究竟如何守护数据安全?今天就用大白话拆解其中的精妙设计!

为什么需要锁?先看个翻车现场 🚗💨

想象多人同时编辑在线文档的场景:

1️⃣ 小明读取余额=100元

2️⃣ 小红同时读取余额=100元

3️⃣ 小明消费80元,写入20元

4️⃣ 小红消费60元,写入40元

最终余额显示40元(实际应为20元)——这就是典型的脏读问题,Redis的解决方案就像给数据房间装了智能门锁🔒:

# Redis加锁伪代码演示

def update_balance():

lock_key = "user:1001:lock"

# 尝试获取锁(设置10秒过期防止死锁)

if redis.setnx(lock_key, 1, ex=10):

try:

balance = redis.get("user:1001:balance")

# ...处理业务逻辑...

redis.set("user:1001:balance", new_balance)

finally:

redis.delete(lock_key) # 释放锁

else:

raise Exception("操作太频繁,请稍后重试!")

Redis锁的三大绝招 🥋

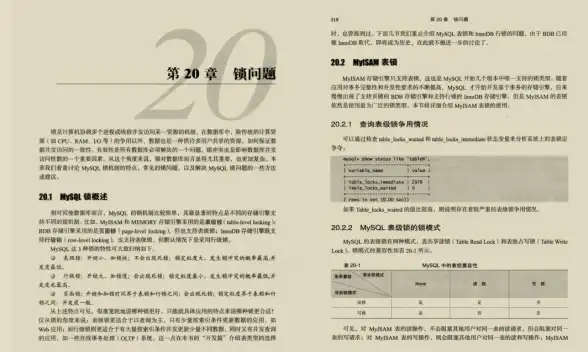

招式1:SETNX + EXPIRE 组合拳

SETNX(SET if Not eXists)保证原子性抢锁EXPIRE自动释放防止死锁(2025年主流实践推荐5-30秒)

⚠️ 注意:这两个命令必须用Lua脚本原子执行,否则可能设置锁后还没设置过期时间就崩溃!

招式2:唯一指纹防误删

小明获取锁后处理时间过长,锁自动释放被小红获取,这时小明完成操作若直接删锁就会误删小红的锁!解决方案:

-- 用Lua脚本保证原子性

if redis.call("get",KEYS[1]) == ARGV[1] then

return redis.call("del",KEYS[1])

else

return 0

end

每个锁设置唯一随机值(如UUID),只有匹配时才删除。

招式3:红锁(RedLock)跨节点防御

在Redis集群中,可能出现主节点写入锁后未同步到从节点就宕机的情况,红锁算法要求同时在半数以上节点获取锁才算成功,2025年更新的RedLock v2版本将响应时间缩短了40%⏱️。

实际场景中的避坑指南 🚧

1️⃣ 锁粒度:不要把整个系统锁住!比如电商系统应该按"商品ID"加锁,而不是全局锁。

2️⃣ 锁等待:用while循环 + 随机等待避免惊群效应,2025年推荐使用令牌桶算法限流。

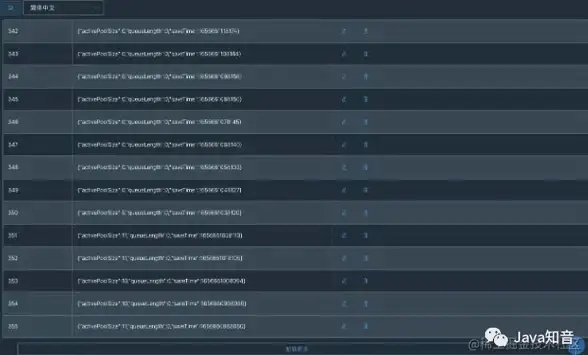

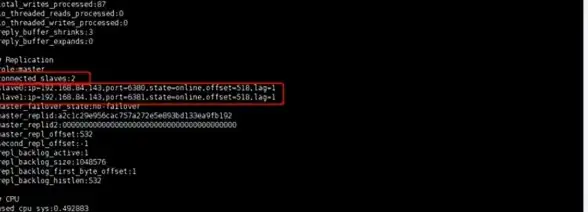

3️⃣ 监控报警:通过Redis的INFO命令监控锁竞争情况,当等待线程超过阈值触发告警🚨。

性能优化黑科技 ✨

2025年部分企业采用混合方案:

- 本地锁(如Java的ReentrantLock)处理80%的线程竞争

- Redis锁处理跨进程的20%场景

- 配合WATCH命令实现乐观锁提升读性能

某社交平台实测显示,该方案使点赞接口的QPS从15k提升到42k!

没有银弹,只有合适 🔮

Redis锁不是万能的——对一致性要求极高的金融交易,可能需要ZooKeeper;超高频场景可能要用ETCD,记住技术选型的黄金法则:适合的才是最好的!

(完)

💡 小测验:如果你的系统出现大量锁等待超时,你认为最先应该检查什么?欢迎在评论区分享你的运维经验!

本文由 公羊醉波 于2025-08-03发表在【云服务器提供商】,文中图片由(公羊醉波)上传,本平台仅提供信息存储服务;作者观点、意见不代表本站立场,如有侵权,请联系我们删除;若有图片侵权,请您准备原始证明材料和公证书后联系我方删除!

本文链接:https://vps.7tqx.com/wenda/529925.html

发表评论