Redis安全 密码存储 Redis缓存用户密码存储难题与安全防护

- 问答

- 2025-08-04 15:08:23

- 4

Redis安全:用户密码存储难题与防护实战

2025年8月最新消息:近期某知名社交平台因Redis配置不当导致近3000万用户凭证泄露,安全专家指出这已是今年第7起重大Redis相关数据泄露事件,随着Redis在缓存领域的广泛应用,其安全问题再次引发业界关注。

Redis密码存储的常见误区

很多开发团队在使用Redis时,常常陷入以下几个典型误区:

-

默认无密码:Redis安装后默认不启用认证,不少开发者直接在生产环境使用这种配置

-

明文存储:直接将用户密码以明文形式存入Redis,一旦被攻破后果不堪设想

-

弱密码策略:使用"123456"、"redis"这类简单密码,形同虚设

-

统一密码:所有服务和应用共用同一个Redis密码,缺乏隔离

"我们见过太多案例,开发者为图方便直接关闭Redis认证,或者使用admin/admin这样的凭证组合,这相当于把大门钥匙挂在门把手上。"某网络安全公司首席研究员在2025年亚洲安全峰会上这样表示。

为什么Redis不适合直接存储密码

Redis作为内存数据库,有其特殊的风险点:

- 持久化风险:即使配置了密码,如果使用RDB或AOF持久化,密码仍可能被写入磁盘

- 内存泄露:通过内存转储技术,攻击者可能获取敏感数据

- 网络暴露:Redis协议未加密,中间人攻击可能窃取认证信息

- 缺乏细粒度权限:无法像专业数据库那样设置列级或行级权限

某电商平台CTO透露:"去年我们审计时发现,某个微服务竟然把用户密码直接存到Redis做'性能优化',幸好及时发现并迁移到了专用密码管理系统。"

安全存储方案实践

方案1:哈希+盐值存储

import bcrypt

import redis

# 密码加密存储

def store_password(user_id, plain_password):

salt = bcrypt.gensalt()

hashed = bcrypt.hashpw(plain_password.encode(), salt)

r = redis.Redis(host='localhost', port=6379, password='ComplexP@ssw0rd!2025')

r.hset(f'user:{user_id}', 'pwd_hash', hashed)

# 密码验证

def verify_password(user_id, input_password):

r = redis.Redis(...)

stored_hash = r.hget(f'user:{user_id}', 'pwd_hash')

return bcrypt.checkpw(input_password.encode(), stored_hash)

方案2:短期令牌替代

// 生成有时效性的访问令牌替代密码

public String generateAuthToken(String userId) {

String token = UUID.randomUUID().toString();

Jedis jedis = new Jedis("redis-server", 6379);

jedis.auth("YourSecureRedisP@ss2025");

jedis.setex("auth:"+token, 3600, userId); // 1小时有效期

return token;

}

方案3:加密存储结合访问控制

const crypto = require('crypto');

const redis = require('redis');

const client = redis.createClient({

host: 'secured-redis.example.com',

password: process.env.REDIS_PWD,

tls: {}

});

function encryptPassword(password) {

const iv = crypto.randomBytes(16);

const cipher = crypto.createCipheriv('aes-256-gcm',

process.env.ENC_KEY, iv);

return iv.toString('hex') + ':' +

cipher.update(password, 'utf8', 'hex') +

cipher.final('hex');

}

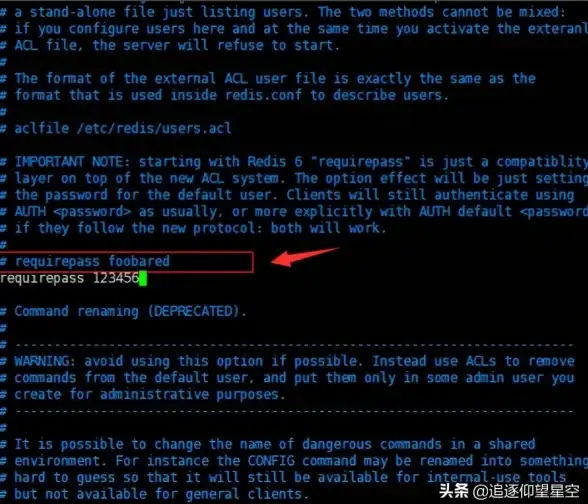

必须实施的Redis安全加固措施

-

启用认证:在redis.conf中配置

requirepass 复杂密码,密码应包含大小写字母、数字和特殊字符,长度至少16位 -

网络隔离:

- 绑定内网IP(bind 10.0.0.1)

- 配置防火墙规则限制访问源

- 考虑使用VPC或专有网络

-

加密通信:

# 生成证书 openssl req -x509 -newkey rsa:4096 -nodes -keyout redis.key -out redis.crt -days 365 # redis.conf配置 tls-port 6379 tls-cert-file /path/to/redis.crt tls-key-file /path/to/redis.key

-

敏感数据保护:

- 禁用危险命令:

rename-command FLUSHDB "" - 启用保护模式:

protected-mode yes - 定期轮换密码

- 禁用危险命令:

-

监控审计:

# 记录认证相关事件 audit-log-enabled yes audit-log-file /var/log/redis/audit.log

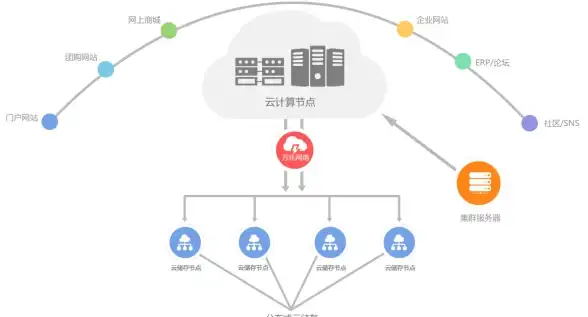

企业级解决方案建议

对于大型应用,建议采用分层方案:

- 前端缓存层:Redis存储会话令牌等非敏感数据

- 安全中间件:在应用与Redis间部署安全代理,实现:

- 自动加密/解密

- 访问控制

- 请求过滤

- 专用密码管理系统:如Hashicorp Vault或AWS Secrets Manager

某金融科技公司安全架构师分享:"我们现在采用三级防护:Redis本身配置证书认证,前面有网关负责流量加密和限流,关键密码数据全部交由Vault管理,Redis只存票据化引用。"

紧急情况处理

当怀疑Redis密码可能泄露时:

- 立即轮换所有相关密码

- 检查AOF/RDB文件是否包含敏感数据

strings dump.rdb | grep -i 'password'

- 审查近期访问日志

grep 'auth' /var/log/redis/redis.log

- 必要时使现有会话令牌失效

安全不是一次性的工作,而是持续的过程,定期进行安全审计和渗透测试,保持Redis和其他组件更新到最新版本,才能构建真正可靠的系统防护。

最后提醒:2025年第二季度Redis发布了6.4版本,修复了多个认证相关漏洞,使用旧版本的用户应尽快升级。

本文由 封煦 于2025-08-04发表在【云服务器提供商】,文中图片由(封煦)上传,本平台仅提供信息存储服务;作者观点、意见不代表本站立场,如有侵权,请联系我们删除;若有图片侵权,请您准备原始证明材料和公证书后联系我方删除!

本文链接:https://vps.7tqx.com/wenda/535445.html

发表评论