容器安全 自动化管理:用CRD实现高效自动化容器安全的方法

- 问答

- 2025-08-09 13:20:47

- 3

🔒容器安全 | 自动化管理:用CRD实现高效自动化容器安全的方法

📢 最新动态(2025年8月)

CNCF(云原生计算基金会)发布的《2025年云原生安全报告》指出,超过65%的企业容器安全事件源于配置错误或策略缺失,而采用自动化管理方案的企业安全漏洞减少了40%以上,Kubernetes CRD(Custom Resource Definition)因其灵活性和可扩展性,正成为企业实现容器安全自动化的关键技术之一。

🚀 为什么需要自动化容器安全管理?

在云原生环境中,容器数量呈指数级增长,手动管理安全策略变得几乎不可能:

- 配置易遗漏:手动设置安全上下文、网络策略容易出错

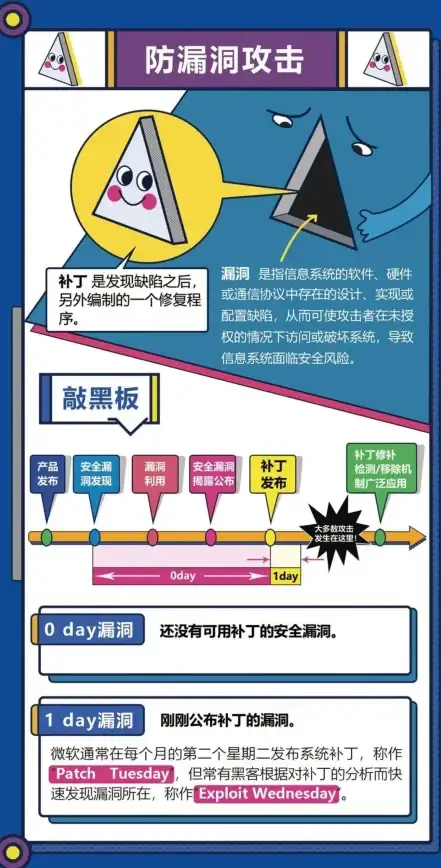

- 响应速度慢:面对零日漏洞,人工修复往往滞后

- 策略不一致:不同团队的安全标准可能不统一

💡 解决方案:通过Kubernetes CRD定义安全规则,结合Operator实现自动化策略下发、检测与修复。

🔧 如何用CRD实现自动化容器安全?

1️⃣ 定义安全策略CRD

通过CRD将安全策略抽象为Kubernetes原生资源,

apiVersion: security.acme.io/v1 kind: ContainerSecurityPolicy metadata: name: high-security-profile spec: allowedCapabilities: [] # 禁止所有特权能力 readOnlyRootFilesystem: true # 强制只读根文件系统 autoScan: true # 启用自动漏洞扫描

这样,安全团队可以通过kubectl apply直接管理策略,无需修改YAML部署文件。

2️⃣ 开发安全Operator

Operator会监听CRD变更并自动执行操作:

- 实时拦截风险:阻止带有高危权限的Pod创建

- 自动修复:发现容器运行时漏洞时,触发滚动更新

- 审计报告:定期生成合规性报告(如PCI-DSS、GDPR)

3️⃣ 集成现有工具链

通过CRD整合第三方安全工具,

- 漏洞扫描:将Trivy或Clair的扫描结果存储为CRD资源

- 网络策略:自动生成CiliumNetworkPolicy规则

- 密钥管理:动态同步Vault中的密钥至Secrets

🏆 实际案例:某金融企业的CRD安全实践

背景:该企业需要满足严格的金融监管要求,同时管理超过5000个容器。

方案:

- 定义

CompliancePolicyCRD,强制所有Pod添加审计标签 - Operator自动对非合规Pod执行隔离(Quarantine)

- 与SIEM系统集成,实时告警异常行为

效果:

✔ 安全策略部署时间从2天缩短至5分钟

✔ 不合规容器数量下降92%

🛠️ 实施建议

- 从小范围开始:先对测试集群定义基础CRD(如禁止特权模式)

- 渐进式策略:使用

admission webhook分阶段拦截违规请求 - 监控CRD状态:通过Prometheus收集Operator执行指标

- 团队协作:让DevOps和SecOps共同维护CRD模板

随着AI驱动的安全分析兴起,未来的CRD可能支持:

- 动态策略调整:根据行为分析自动收紧/放宽规则

- 预测性修复:基于漏洞数据库提前阻断高风险镜像部署

通过CRD实现容器安全自动化,企业能够:

✅ 提升效率:告别手动检查与补救

✅ 降低风险:确保策略一致性

✅ 适应合规:快速响应监管变化

正如一位资深云架构师所说:"在K8s的世界里,安全不是功能,而应是一种默认状态。" 而CRD正是实现这一目标的关键拼图。

(本文技术细节参考Kubernetes官方文档及2025年CNCF安全白皮书)

本文由 吕雨竹 于2025-08-09发表在【云服务器提供商】,文中图片由(吕雨竹)上传,本平台仅提供信息存储服务;作者观点、意见不代表本站立场,如有侵权,请联系我们删除;若有图片侵权,请您准备原始证明材料和公证书后联系我方删除!

本文链接:https://vps.7tqx.com/wenda/577134.html

发表评论