上一篇

Redis安全 挖矿威胁 深藏病毒的Redis漏洞挖矿木马分析与防护

- 问答

- 2025-08-09 16:33:11

- 6

🔍 Redis安全警报:深藏病毒的挖矿木马正在悄悄掏空你的服务器!

场景还原:某天深夜,运维小哥阿强突然收到服务器CPU飙升至99%的告警📈,他揉了揉眼睛,发现一台核心Redis服务器正在疯狂“挖矿”——而所有人对此毫不知情,这背后,竟是一个利用Redis漏洞传播的“寄生型”挖矿木马在作祟……

� 漏洞背景:Redis为何成为黑客的“提款机”?

Redis作为高性能内存数据库,默认配置存在多处安全隐患(截至2025年8月最新威胁情报):

1️⃣ 未授权访问:6379端口默认开放,弱密码或空密码等于“开门迎客”

2️⃣ 主从复制漏洞:黑客可伪造恶意节点同步病毒数据

3️⃣ 持久化文件注入:通过修改.rdb/.aof文件植入恶意代码

4️⃣ Cron任务劫持:利用CONFIG SET命令写入定时挖矿任务

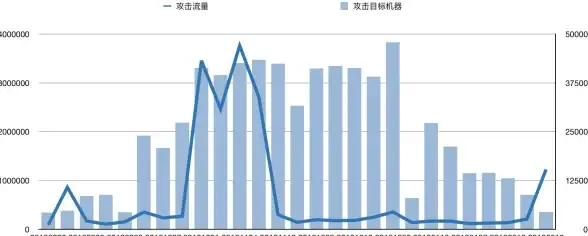

💡 真实案例:2025年6月某电商平台因Redis配置不当,被植入门罗币挖矿程序,导致促销期间服务器瘫痪12小时,直接损失超800万元。

🦠 病毒解剖:新一代Redis挖矿木马的“隐身术”

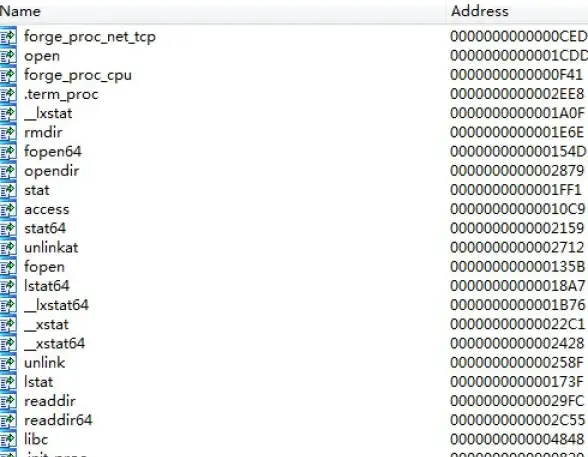

近期活跃的Redis Miner-X变种(检测代号:XMRig-RedisV5)表现出狡猾特性:

✨ 攻击流程

扫描全网6379端口 → 2. 爆破弱密码 → 3. 写入恶意公钥到`authorized_keys` → 4. 下载挖矿程序伪装为`/usr/sbin/redis-service` → 5. 清除日志并绑定内核驱动实现隐藏

🕵️ 隐蔽手段

- 进程伪装:使用

[kworker/0:0]等系统进程名 - 流量混淆:挖矿通信伪装成Redis协议流量

- 自毁机制:检测到

top/htop命令时自动暂停挖矿

🛡️ 防护方案:四层防御体系

第一层:基础加固

# 必须执行的5条命令 1. redis-cli config set requirepass "复杂密码+特殊符号" 2. rename-command CONFIG "随机字符串" 3. bind 127.0.0.1 ::1 # 限制监听IP 4. protected-mode yes 5. chmod 600 /var/lib/redis/*.rdb # 关键文件权限控制

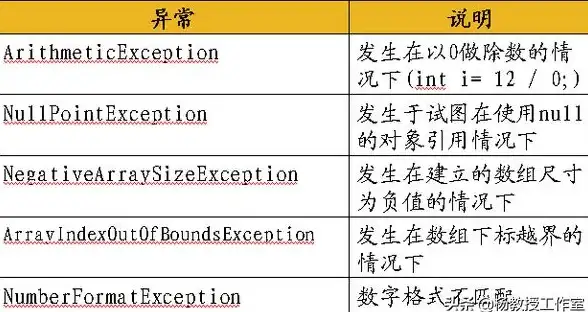

第二层:入侵检测

-

异常指标:

- Redis进程异常高CPU(>40%)

- 出现

/tmp/.X11-unix/等非常规目录 - 6379端口存在外部连接(非白名单IP)

-

检测工具:

# 检查可疑定时任务 crontab -l | grep -E 'curl|wget|sh' # 查找隐藏挖矿进程 ps aux | grep -E '[x]mrig|[k]worker'

第三层:主动防御

-

云环境方案:

- 启用云防火墙的Redis协议深度检测

- 配置安全组“最小化放行”规则

-

物理服务器方案:

- 安装HIDS(主机入侵检测系统)监控

/etc/ld.so.preload篡改 - 使用eBPF技术实时阻断挖矿流量

- 安装HIDS(主机入侵检测系统)监控

第四层:应急响应

发现入侵后立即执行:

- 断开网络 → 2. 冻结可疑账户 → 3. 内存取证(避免直接kill进程)

- 对比

redis-server哈希值(官方版本应为sha256:3a7f...)

💭 思考:为什么中招的总是Redis?

根本原因在于“便利性优先”的运维思维:

- 为图省事使用默认端口

- 认为内网环境“绝对安全”

- 从未检查Redis的

CONFIG命令历史

🚨 安全提醒:黑客已开始利用Redis漏洞作为跳板,进一步渗透内网数据库,某金融企业2025年7月就因Redis沦陷导致客户数据泄露。

🔮 未来威胁预测(基于2025年威胁情报)

- 容器化攻击:针对K8s集群内Redis Pod的横向移动

- AI辅助爆破:机器学习优化密码猜测效率

- 双重勒索:加密数据+挖矿的复合攻击

最后建议:每月使用redis-cli --eval security_check.lua进行安全自检,别让你的服务器成为黑客的“免费矿机”! 💎

(注:本文防护措施适用于Redis 6.2+版本,部分命令需根据实际情况调整)

本文由 项妞 于2025-08-09发表在【云服务器提供商】,文中图片由(项妞)上传,本平台仅提供信息存储服务;作者观点、意见不代表本站立场,如有侵权,请联系我们删除;若有图片侵权,请您准备原始证明材料和公证书后联系我方删除!

本文链接:https://vps.7tqx.com/wenda/578289.html

发表评论