上一篇

云安全 网络隔离:如何实现安全组内网络隔离?

- 问答

- 2025-08-13 07:50:25

- 4

🔒 云安全 | 网络隔离:如何实现安全组内网络隔离? 🔒

在云原生时代,网络隔离已从“边界防御”进化为“微隔离”时代!结合2025年最新技术趋势,教你用🥷 微隔离+安全组+零信任 三板斧,打造铜墙铁壁!

🚀 一、安全组:流量分流的“红绿灯”

安全组是云服务器的“虚拟防火墙”,通过规则配置实现基础隔离:

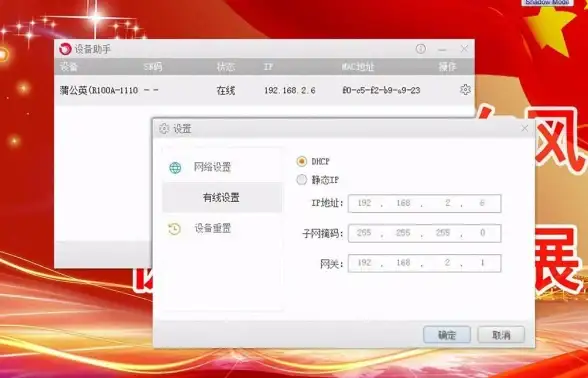

- 华为云实践:创建多个安全组,将Web服务器、数据库服务器分配至不同组别,像“交通管制”一样限制入站/出站流量。

💡 示例:Web组开放80/443端口,数据库组仅允许内网IP访问3306端口,拒绝“外网窥探”! - 动态调整:支持实时修改规则,比如临时开放测试端口,用完即关,避免“规则僵化”风险。

🌐 二、微隔离:云原生的“细胞级防护”

传统防火墙只能“看大门”,微隔离却能“盯细胞”!2025年主流方案:

- 工作负载级隔离

- 🎯 标签化策略:按业务标签(如

app=payment, env=prod)定义访问规则,仅允许支付服务访问数据库,拒绝“邻居串门”。 - 🔧 工具选择:Kubernetes NetworkPolicy(轻量级)、Istio服务网格(支持L7层控制,如HTTP路径过滤)。

- 🎯 标签化策略:按业务标签(如

- AI驱动威胁阻断

🤖 检测到异常流量(如容器被入侵),自动隔离该工作负载,仅阻断恶意通信路径,避免“全网停摆”。

🔐 三、零信任:永不信任,始终验证

即使在内网,也要“像对待外网一样警惕”:

- 最小权限原则:用户/服务仅拥有“完成工作所需的最小权限”,比如开发人员无法访问生产数据库。

🌰 案例:微软零信任模型要求“双重认证+设备健康检查”才能访问Office 365。 - 持续验证:每次访问都重新验证身份、设备、位置,在家用公司电脑登录需短信二次确认”。

🛡️ 四、进阶方案:云网安融合

2025年新趋势——“云网安一体化”:

- 虚拟防火墙+安全资源池:在私有云部署虚拟防火墙,结合云安全资源池(如山石网科方案),实现L2-L7层威胁检测,拦截“东西向”横向攻击。

- 智能运维:通过AI自动发现服务依赖,动态生成隔离策略,告别“手动配置时代”。

📌 五、企业级网盘隔离实践

以百度企业网盘为例:

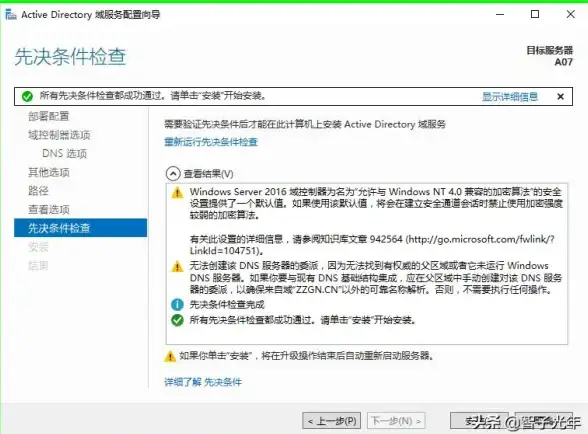

- 物理隔离:服务器部署在内网,与外网“绝缘”。

- 逻辑隔离:通过VLAN划分网段,配置防火墙仅允许内网IP访问。

- 权限管控:细粒度设置“谁能看/下载/编辑”,比如财务数据仅限财务部访问。

🔥 六、避坑指南

- ❌ 避免“规则过严”:曾有企业误封内网DNS,导致业务瘫痪!建议先“监控模式”测试策略。

- ❌ 警惕“僵尸策略”:定期清理已失效的规则,已下线服务仍开放端口”。

🎯 总结:2025年的网络隔离已进入“微隔离+零信任”时代,结合安全组基础防护,像“细胞免疫”一样精准拦截威胁。—“隔离不是目的,安全才是终点”! 🚀

本文由 业务大全 于2025-08-13发表在【云服务器提供商】,文中图片由(业务大全)上传,本平台仅提供信息存储服务;作者观点、意见不代表本站立场,如有侵权,请联系我们删除;若有图片侵权,请您准备原始证明材料和公证书后联系我方删除!

本文链接:https://vps.7tqx.com/wenda/601112.html

发表评论