网络防护 权限管理:如何正确添加安全组以确保网络安全,提升企业信息系统的访问控制与数据保护能力

- 问答

- 2025-08-15 13:34:08

- 3

本文目录导读:

- 🔥 第一招:最小权限原则——给账户"瘦身"

- 🔒 第二招:网络分段——把系统关进"保险箱"

- 🔄 第三招:自动化运维——让安全组"活"起来

- 📊 效果验证:这样做能防住哪些攻击?

- 🚨 紧急补丁:8月必堵的三个漏洞

- 📌 终极建议:安全组不是"一次性口罩"!

🔒【网络防护实战指南】安全组配置三步走,让黑客绕道走!🚫

家人们,最近网络安全圈又双叒叕炸锅了!💥 就在上周,美国达维塔医疗集团被黑客偷走1.5TB患者数据,直接损失1350万美元;荷兰检察院系统被俄罗斯黑客团伙"Laundry Bear"攻瘫,整整停摆20天!更可怕的是,全球超过120万台联网医疗设备(MRI、CT机)正裸奔在公网,患者姓名、病史、脑部影像全泄露!😱

这些血淋淋的案例都在警告我们:安全组配置但凡出点差错,企业分分钟变黑客提款机! 🏧 今天手把手教你三招"防御型安全组搭建术",让你的系统固若金汤!

🔥 第一招:最小权限原则——给账户"瘦身"

❌ 反面案例:某企业运维小哥图方便,给实习生开了Root权限,结果人家离职后用残留权限删库跑路……

✅ 正确操作:

1️⃣ 按需分配:财务部只能访问银行系统端口(如443),开发组只开放Git和Docker端口(22/2375)

2️⃣ 角色隔离:用AWS IAM或Azure AD给每个角色定制权限包,像搭乐高一样灵活组合

3️⃣ 临时权限:需要提权时,用堡垒机生成时效性Token,过期自动失效

💡 提示:定期用Netflix的Chaos Engineering搞"权限攻防演练",看看多出来的权限会不会被恶意利用!

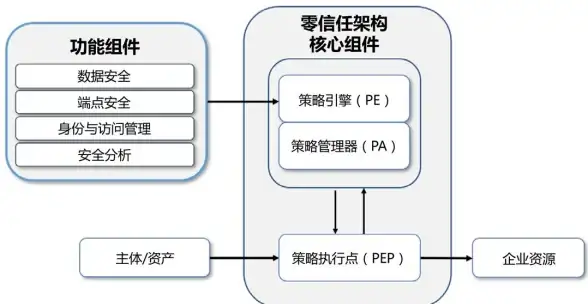

🔒 第二招:网络分段——把系统关进"保险箱"

🌐 实战案例:某跨境电商平台被拖库,就因为数据库和Web服务器放在同一个VPC里!

✅ 硬核操作:

1️⃣ 三层防御:

- 边界层:WAF拦截SQL注入(重点防CVE-2025-24813这类高危漏洞)

- 业务层:微服务间用mTLS加密通信,API网关做JWT验证

- 数据层:数据库只开内部端口(如3306),通过堡垒机跳转访问

2️⃣ 零信任升级:用Zscaler或Cloudflare Access,每次访问都验证设备指纹+生物特征

3️⃣ VPC对等连接:跨区域访问必须走加密隧道,禁用公网IP直连

🚨 警报:Cisco Talos刚曝出戴尔笔记本ControlVault芯片漏洞(CVE-2025-XXXX),政府/企业用户赶紧禁用指纹登录!

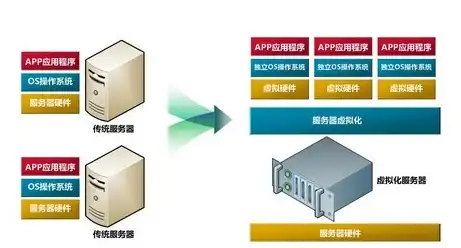

🔄 第三招:自动化运维——让安全组"活"起来

🤖 真实痛点:某银行手动配置安全组,结果把生产环境IP错写成测试环境,导致全国ATM机断网2小时……

✅ 智能方案:

1️⃣ IaC模板化:用Terraform写安全组配置,变更自动触发GitLab CI/CD流水线

2️⃣ 动态封禁:集成AWS GuardDuty或阿里云云盾,自动拦截暴力破解IP(比如某IP 5分钟内登录失败超10次)

3️⃣ 可视化看板:用Datadog或Splunk画实时拓扑图,哪个端口异常流量一目了然

💻 彩蛋工具:试试Ollama本地部署AI模型,用提示词自动生成防火墙规则,比手动配置快10倍!

📊 效果验证:这样做能防住哪些攻击?

✅ 防APT渗透:网络分段让横向移动难度提升80%

✅ 防勒索软件:最小权限让WannaCry类病毒无法扩散

✅ 防供应链攻击:IAM+MFA让"SolarWinds式"后门无处藏身

🚨 紧急补丁:8月必堵的三个漏洞

1️⃣ CVE-2025-53770:SharePoint远程代码执行,微软官方已发补丁

2️⃣ CVE-2025-6000:HashiCorp Vault认证绕过,升级到1.15.3+

3️⃣ CVE-2025-5777:Citrix设备漏洞,CISA要求联邦机构8月20日前修复

📌 终极建议:安全组不是"一次性口罩"!

⏰ 每周用Nmap扫描开放端口

📅 每月用Nessus做漏洞评估

🎓 每季度搞红蓝对抗演练

💪 在黑客眼里,没有攻不破的系统,只有懒惰的运维!现在立刻检查你的安全组配置,晚一分钟都可能成为下一个头条!🔥

本文由 业务大全 于2025-08-15发表在【云服务器提供商】,文中图片由(业务大全)上传,本平台仅提供信息存储服务;作者观点、意见不代表本站立场,如有侵权,请联系我们删除;若有图片侵权,请您准备原始证明材料和公证书后联系我方删除!

本文链接:https://vps.7tqx.com/wenda/624731.html

发表评论