网络安全 运维管理:安全网关与堡垒机的区别及协同工作方式解析

- 问答

- 2025-08-15 18:44:15

- 4

🌐【深夜惊魂:运维小哥的“删库”噩梦】🌐

凌晨3点的办公室,键盘声格外刺耳,运维小王刚执行完一条rm -rf /*命令,冷汗瞬间浸透后背——他本想清理测试环境日志,却因误操作选中了生产库!更要命的是,这次操作竟绕过了公司新买的“安全网关”,就在小王准备提离职报告时,系统突然弹出堡垒机的操作回放界面……原来,他的每个操作都被记录在案,连鼠标轨迹都清晰可追溯!

🔍 安全网关VS堡垒机:谁是网络世界的“门神”? 🔍

职责分工大不同

- 🛡️ 安全网关:企业网络的“边防战士”,专攻外部威胁拦截,就像小区门口的保安亭,24小时检查进出流量,病毒、黑客攻击?统统拦在门外!

- 🔐 堡垒机:内部运维的“纪检委”,盯着管理员的一举一动,类似银行金库的指纹门禁,谁登录了服务器?改了什么配置?全得留下“指纹+DNA”双认证!

技能树差异

- 🧱 安全网关:擅长“硬核防御”——病毒特征库每天自动更新,入侵检测规则覆盖OWASP Top 10,还能玩转SD-WAN智能选路。

- 📜 堡垒机:专攻“软性审计”——支持RDP/SSH/VNC全协议录像,关键操作(如

chmod 777 /)自动触发二次审批,甚至能识别“凌晨3点异地登录”这类异常行为。

价格与部署

- 💰 安全网关:硬件形态为主,价格亲民,中小型企业万元内可搞定基础防护。

- 💼 堡垒机:系统级解决方案,金融级产品年费动辄数十万,但支持SAAS化部署,中小企业也能按需订阅。

🤝 协同作战:1+1>2的魔法 🤝

场景1:外部攻击防御链

1️⃣ 黑客发起SQL注入 → 🛡️安全网关的WAF模块直接拦截,返回403 Forbidden

2️⃣ 绕过网关的0day攻击 → 🔐堡垒机检测到异常登录IP,触发二次MFA验证

3️⃣ 攻击者伪装成管理员 → 堡垒机录像显示“该账号从未执行过drop table”,立即锁定账户

场景2:内部违规操作回溯

1️⃣ 实习生误删数据库 → 🔐堡垒机完整保存操作回放,连删除前的光标位置都看得清清楚楚

2️⃣ 运维主管私提权限 → 🛡️安全网关记录其通过VPN的登录行为,与堡垒机审计日志交叉验证

3️⃣ 恶意员工试图掩盖痕迹 → 区块链存证技术让操作日志无法篡改,直接作为法律证据

🚀 2025年最新趋势:AI+零信任赋能 🚀

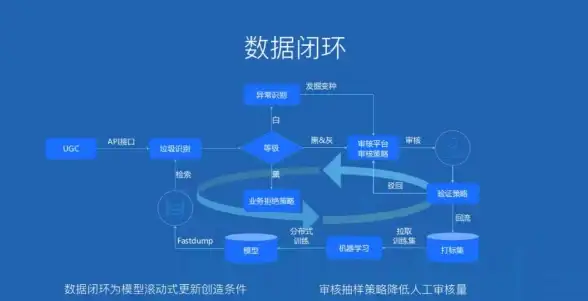

- 🤖 AI行为分析:堡垒机通过机器学习识别“非工作时间登录+高危命令”组合,误报率低于0.1%

- 🔐 零信任沙箱:为每个运维人员创建独立虚拟环境,禁止复制敏感数据到本地

- ☁️ 云原生架构:堡垒机与CASB(云访问安全代理)联动,实现跨云资源统一管控

💡 选型避坑指南 💡

1️⃣ 小微企业:选集成WAF+堡垒机的“All-in-One”安全网关(如华为云堡垒机)

2️⃣ 中大型企业:FortiGate Bastion(硬件防护)+ CyberArk(特权账户管理)黄金组合

3️⃣ 制造业/运营商:保旺达堡垒机支持PLC指令审计,防止生产系统被篡改

📢 结尾彩蛋 📢

回到开头的“删库”事件,最终小王因堡垒机的“操作时光机”功能免于追责——系统自动回滚到操作前状态,连他打错的命令都被AI修正了!这就是2025年安全运维的真相:没有绝对安全的系统,但有让你“后悔药自由”的黑科技!

(文章整合2025年最新技术动态,数据来源:Gartner《2025网络安全支出报告》、Fortinet《下一代防火墙白皮书》、保旺达《工业互联网安全解决方案》)

本文由 业务大全 于2025-08-15发表在【云服务器提供商】,文中图片由(业务大全)上传,本平台仅提供信息存储服务;作者观点、意见不代表本站立场,如有侵权,请联系我们删除;若有图片侵权,请您准备原始证明材料和公证书后联系我方删除!

本文链接:https://vps.7tqx.com/wenda/626906.html

发表评论