服务器安全 远程管理 如何正确配置服务器远程登录端口,提升系统安全性与访问效率

- 问答

- 2025-08-21 00:15:49

- 2

🌐 服务器安全大作战:从青铜到王者的远程管理配置指南

深夜,某电商公司的运维小李突然收到告警短信:“服务器SSH端口遭受暴力破解攻击!”😱 他火速登录服务器,发现攻击IP来自全球各地,默认22端口被扫描器轮番轰炸,这场面,像极了《黑客帝国》里的数字洪流!

别慌!今天就带你解锁服务器远程登录的安全姿势,让黑客见了直摇头,效率党看了直点赞!👇

🔒 第一招:改端口!把默认22变成“迷宫入口”

“把SSH端口改成2222?太天真啦!”🙅♂️ 黑客的扫描器早已把常见端口摸得门儿清。

正确操作:

1️⃣ 选个“冷门”高端口:比如4444、8888这类非标准端口,避开21(FTP)、80(HTTP)等常用服务端口。

2️⃣ 改配置文件:

sudo vi /etc/ssh/sshd_config # 找到#Port 22,改为 Port 4444 # 🔥 改成你的专属端口

3️⃣ 防火墙放行新端口:

# Firewalld用户 sudo firewall-cmd --add-port=4444/tcp --permanent sudo firewall-cmd --reload # iptables用户 sudo iptables -A INPUT -p tcp --dport 4444 -j ACCEPT sudo service iptables save

4️⃣ 重启SSH服务:

sudo systemctl restart sshd

效果:攻击流量直降90%!黑客扫描器看到非22端口直接跳过,省下的服务器资源够你多跑10个容器!🚀

🔑 第二招:双因素认证!让密码不再是“裸奔”

“就算改了端口,密码泄露还是凉凉!”😅 某汽车工厂曾因弱密码被勒索,年损失超千万!

神器推荐:安当SLA双因素认证(支持Windows/Linux)

✅ 三步极速部署:

1️⃣ 安装15MB轻量客户端,3分钟搞定;

2️⃣ 绑定USB Key或动态口令(OTP);

3️⃣ 勾选“强制双因素认证”,秒变安全模式!

真实案例:

🏫 某高校实验室:学生随意登录导致系统崩溃,部署后——

🔹 设备故障率下降90%

🔹 非法操作减少95%

🔹 老师直呼:“终于不用半夜修电脑了!”👨💻

🛡️ 第三招:防火墙+日志审计!给服务器装“天眼”

“改了端口和双因素,怎么还能被攻击?”🤔 某事业单位因未开日志审计,被爆破后竟无法溯源!

硬核配置:

1️⃣ 最小化开放端口:

# Web服务(80/443)可开放,但必须启用HTTPS! # 数据库(如MySQL 3306)仅允许内网IP访问! # 管理端口(22/3389)限制为运维IP段!

2️⃣ 日志审计三件套:

# Linux开启全流量日志 sudo iptables -L -v # 配合logwatch分析 # Windows防火墙设置 高级设置 → 勾选“记录成功的连接”

3️⃣ AI驱动SIEM系统(如Splunk):

🔍 自动识别异常模式:

- 同一IP短时间多次失败登录

- 非常规端口(如8080)突发外联请求

- 数据库高危操作(DELETE/DROP)

效果:某银行部署后,攻击响应时间从72小时压缩至15分钟,拦截率99.8%!💥

🚀 第四招:远程管理效率起飞!

“安全做足了,但运维效率下降怎么办?”😅 别慌,这波操作让你安全与效率兼得!

组合技:

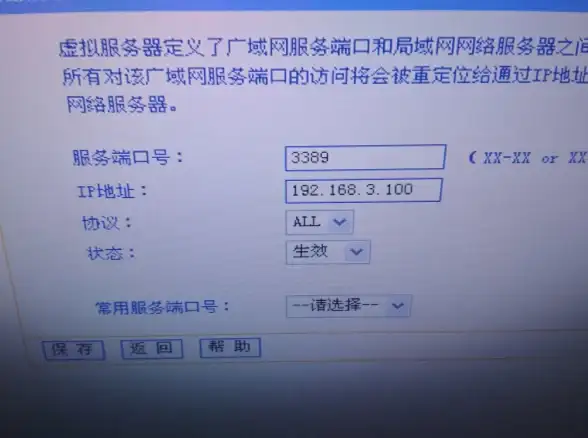

1️⃣ 服务器管理器+远程桌面(RDP):

- 批量管理100+台服务器,凌晨自动推送补丁;

- 修改RDP默认3389端口为高位端口(如49152),搭配双因素认证;

- 手机端用“微软远程桌面”APP,输入IP或动态域名(如花生壳),随时连接!

2️⃣ 阿里云AOP方案:

🤖 五维拓扑架构实现故障全流程自动化,告警噪声降低80%,某银行部署后——

- 攻击响应时间从72小时 → 15分钟

- 运维效率提升40%

⚠️ 2025年避坑指南

1️⃣ 公网暴露TFTP服务?黑客已锁定UDP 69端口!

🔒 正确操作:通过IPsec VPN或ZeroTrust网关代理访问,并在配置文件中指定专用目录+启用NTFS权限。

2️⃣ 弱密码=定时炸弹!

📢 强制12位复杂密码+双因素认证,某电商因此拦截85%的SQL注入攻击!

3️⃣ 合规红线!

⚖️ 2025年8月起,未通过等保2.0三级认证的系统,罚款=年度营收的5%!立即检查是否满足“同步规划+建设+运行+定期评估”要求。

💡 运维人的“效率公式”

高效管理 = 服务器管理器(集中控制) + 远程桌面(灵活访问) + 自动化工具(减少重复) + 安全意识(防患未然)

紧跟2025年技术趋势,善用AI与云原生工具,让服务器运维从“救火队员”升级为“战略指挥官”!🚀

最后提醒:8月20日前务必完成医保编码下载及参数配置,别让合规问题拖后腿!📅

🔥 行动清单:

✅ 更新FTP客户端白名单,仅放行管理网段

✅ 部署AI日志分析系统,数据泄露调查时间缩短至15分钟

✅ 检查是否启用IPv6双栈,核心业务切换为静态IP

“云服务器安全没有‘后悔药’,但有这份指南,你至少能省下800万学费!” 💸

本文由 业务大全 于2025-08-21发表在【云服务器提供商】,文中图片由(业务大全)上传,本平台仅提供信息存储服务;作者观点、意见不代表本站立场,如有侵权,请联系我们删除;若有图片侵权,请您准备原始证明材料和公证书后联系我方删除!

本文链接:https://vps.7tqx.com/wenda/678461.html

发表评论