上一篇

ASP安全 渗透测试 如何高效进行ASP可写目录扫描与检测?

- 问答

- 2025-08-22 14:05:45

- 4

🔒 ASP安全 | 渗透测试 | 如何高效进行ASP可写目录扫描与检测?(2025年最新指南)🚀

📌 一、ASP安全核心要点(2025更新)

零信任架构

- 原理:默认不信任任何用户/设备,每次访问需验证身份(如MFA)。

- 优势:降低APT攻击、勒索软件风险,保护云数据安全🛡️。

- 工具:结合IAM(身份与访问管理)系统,如Azure AD、Okta。

加密与数据保护

- 必做项:

- 存储/传输数据全加密(AES-256或量子 resistant算法)。

- 定期审计加密合规性(如GDPR、等保2.0)🔑。

自动化安全防护

- 工具链:

- 漏洞扫描:Nessus、OpenVAS(定期扫描ASP应用)。

- SIEM系统:Splunk、ELK Stack(实时威胁检测)🕵️。

- AI驱动:Darktrace、Cinnamon(同态加密加速的AI防御框架)🤖。

🔍 二、渗透测试ASP网站全流程

信息收集阶段

- 关键数据:

- 域名/IP、开放端口(Nmap扫描)、子域名(OneForAll工具)。

- 敏感文件(如

/admin.asp、数据库备份文件*.mdb)📁。

- 工具推荐:

- Shodan:搜索暴露在公网的ASP服务。

- 御剑指纹识别:识别网站技术栈(IIS版本、ASP.NET框架)🔍。

漏洞扫描与利用

- 高危漏洞:

- 文件上传漏洞:通过

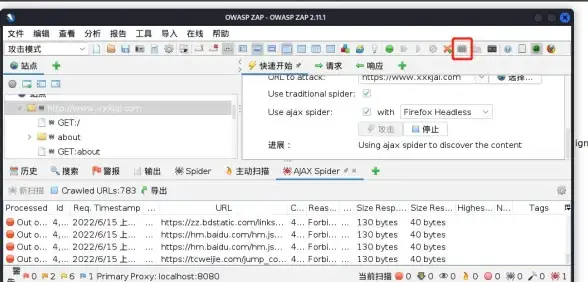

*.asp文件上传执行代码(检测工具:Burp Suite、OWASP ZAP)。 - SQL注入:使用SQLmap自动化检测(支持ASP/ASPX)💉。

- 目录遍历:Dirsearch扫描可写目录(如

/uploads/)📂。

- 文件上传漏洞:通过

- 实战案例:

- 某电商ASP站点因

/upload.asp未限制文件类型,导致Webshell上传🔥。

- 某电商ASP站点因

报告与修复建议

- 优先级排序:

- 远程代码执行(RCE)漏洞。

- 敏感数据泄露(如数据库配置文件)。

- 权限配置错误(如IIS目录全局可写)📊。

- 修复方案:

- 禁用不必要的ASP功能模块。

- 升级至最新ASP.NET Core(内置安全头防护)🔧。

🛠️ 三、ASP可写目录扫描与检测(2025高效方法)

工具推荐

| 工具名称 | 特点 | 适用场景 |

|---|---|---|

| Dirsearch | 多线程、支持递归扫描、自定义字典 | 快速爆破ASP目录(如/admin/) |

| 御剑后台扫描 | 集成ASP/ASPX路径字典,线程可调 | 精准定位后台登录页面 |

| Python脚本 | 结合threading模块实现高速扫描 |

自定义User-Agent绕过WAF |

扫描技巧

- 字典优化:

- 包含常见ASP目录名:

/data/、/temp/、/backup/。 - 结合年份(如

/2025/)应对动态生成目录📅。

- 包含常见ASP目录名:

- 权限验证:

- 上传测试文件(如

test.asp)判断是否可写:<% Set fso = Server.CreateObject("Scripting.FileSystemObject") fso.CreateTextFile(Server.MapPath("test.txt"), True) Response.Write "目录可写!" %>

- 上传测试文件(如

- 绕过策略:

- 使用

%20、等编码混淆目录路径。 - 模拟搜索引擎爬虫(User-Agent:

Googlebot/2.1)🕸️。

- 使用

防御措施

- 硬核配置:

- IIS中设置目录权限为“只读”(非必要不开放写入)。

- 启用ASP.NET请求验证(

validateRequest="true")🔒。

- 监控方案:

- 部署WAF规则拦截

*.asp文件上传请求。 - 日志分析工具(如ELK)实时报警异常写入操作📈。

- 部署WAF规则拦截

💡 四、2025年GitHub明星项目推荐

NocoBase(低代码安全开发平台)

- 亮点:

- 插件化架构,支持按需加载安全模块。

- 数据模型驱动,自动生成权限控制代码🔑。

- 链接:GitHub

Appwrite(BaaS全栈安全平台)

- 功能:

- 内置用户认证、文件存储(限制上传类型)。

- 自动生成API安全签名📝。

- 链接:GitHub

Supabase(开源Firebase替代)

- 优势:

- 实时数据库+安全认证一体化。

- 支持Row Level Security(行级权限控制)🔐。

- 链接:GitHub

📚 五、学习资源与合规提示

- 法律须知:渗透测试需获得授权,禁止非法扫描他人网站⚠️。

- 进阶路线:

- 靶场练习:TryHackMe、Hack The Box(ASP专题)🎯。

- 证书考取:OSCP、CISSP(提升简历竞争力)📜。

- 行业报告:参考《2025中国网络安全产业白皮书》(免费下载:链接)。

🎯 总结:2025年ASP安全需聚焦零信任、自动化防护与高效扫描工具(如Dirsearch+Python脚本),定期更新框架、限制目录权限、部署AI驱动的WAF是防御关键!

本文由 业务大全 于2025-08-22发表在【云服务器提供商】,文中图片由(业务大全)上传,本平台仅提供信息存储服务;作者观点、意见不代表本站立场,如有侵权,请联系我们删除;若有图片侵权,请您准备原始证明材料和公证书后联系我方删除!

本文链接:https://vps.7tqx.com/wenda/695151.html

发表评论