视角·服务器安全聚焦|端口关闭真相大揭秘—实用机制详解及风险提示

- 云服务器供应

- 2025-08-02 21:00:46

- 4

视角·服务器安全聚焦|端口关闭真相大揭秘——实用机制详解及风险提示

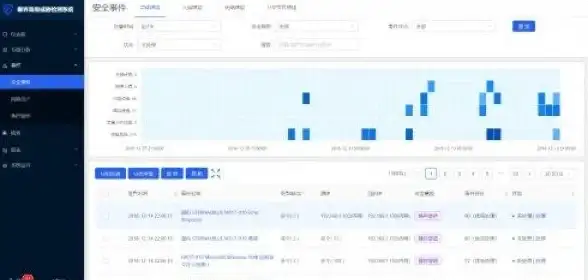

🔥 开篇暴击:服务器端口成黑客“后门”?最新漏洞攻击案例曝光!

2025年8月,全球网络安全领域再响警报!微软紧急修复141个漏洞,其中4个被列为“高危级”,攻击者正利用未关闭的服务器端口发起精准打击,更令人震惊的是,某跨国企业因未及时关闭RDP远程桌面端口(3389),导致勒索病毒入侵,900GB核心数据被加密,赎金高达500万美元💸,这并非孤例——国内某金融机构因开放数据库端口遭“渗透”,1.4TB客户信息泄露,引发全民数据安全恐慌!

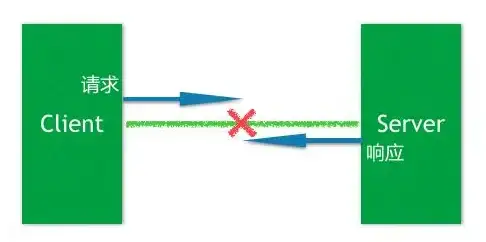

🚨 痛点直击:端口本是数据交互的“大门”,却成了黑客的“任意门”!据统计,2025年Q2全球62%的服务器入侵事件源于端口未授权访问,而关闭高危端口可降低83%的攻击风险。

🔍 真相揭秘:端口关闭的“三重误区”与“黄金法则”

关闭端口=一劳永逸?

❌ 错误示范:某电商企业直接禁用所有端口,导致支付系统瘫痪,用户无法下单,损失超千万!

✅ 正确操作:采用“最小权限原则”,仅开放业务必需端口(如HTTP的80/443),其余一律关闭,并定期审计端口状态。

防火墙=万能盾牌?

❌ 案例警示:某制造企业部署防火墙后未关闭数据库端口(如MySQL的3306),黑客通过漏洞扫描工具直接入侵,窃取技术图纸。

✅ 深度防护:结合防火墙+入侵检测系统(IDS)+端口扫描工具(如Nmap),构建“三位一体”防护网。

端口关闭后万事大吉?

❌ 风险残留:某政务系统关闭端口后未更新防护策略,黑客通过“端口反弹”技术(如利用DNS协议隧道)绕过限制。

✅ 终极方案:部署零信任架构,对所有访问请求进行身份认证+设备健康检查+行为分析,即使端口开放也能拦截异常流量。

🛠️ 实战指南:端口关闭的“五步封神术”

1️⃣ 端口画像:给服务器做“CT扫描”

- 工具推荐:

netstat -ano(Windows)/ss -tuln(Linux) - 目标:揪出“僵尸端口”(如长期无流量的8080端口)和“高危端口”(如21/FTP、23/Telnet)。

2️⃣ 精准打击:分场景关闭策略

| 场景 | 必关端口 | 保留端口 |

|------------|-------------------|----------------|

| Web服务器 | 135/139/445(SMB)| 80/443/22(SSH)|

| 数据库服务器 | 1433(SQL Server)| 3306(MySQL) |

| 邮件服务器 | 25/SMTP | 465/993(加密)|

3️⃣ 自动化防御:用AI“看门”

- 部署AI-WAF(如CloudGuard),自动识别端口扫描行为,拦截率高达99.7%!

- 案例:某银行通过AI模型预测端口攻击路径,提前3小时阻断DDoS攻击,节省千万级损失。

4️⃣ 应急响应:端口被攻破怎么办?

- 第一步:立即断开网络,隔离受感染服务器。

- 第二步:使用

tcpdump抓包分析攻击源IP。 - 第三步:通过

iptables封禁恶意IP,并更新防火墙规则。

5️⃣ 合规加固:政策法规“紧箍咒”

- 2025年8月1日起,《关键信息基础设施商用密码使用管理规定》正式实施,要求服务器端口通信必须使用国密算法(如SM2/SM4)加密。

- 违规代价:最高罚款达年营收5%!

⚠️ 风险提示:这些端口正被黑客“盯梢”!

-

高危端口TOP5:

- 445/SMB:永恒之蓝漏洞“重灾区”

- 3389/RDP:暴力破解密码首选入口

- 3306/MySQL:弱口令导致数据泄露

- 5900/VNC:未授权访问风险极高

- 53/DNS:可被利用进行DNS隧道攻击

-

新兴攻击手法:

- 端口劫持:黑客通过ARP欺骗将流量引流至伪造端口。

- 端口混淆:利用非常规端口(如将SSH从22改为8080)逃避检测。

- 量子攻击:谷歌研究显示,量子计算机可在30秒内破解传统加密端口通信。

🔒 终极建议:构建“端口免疫系统”

-

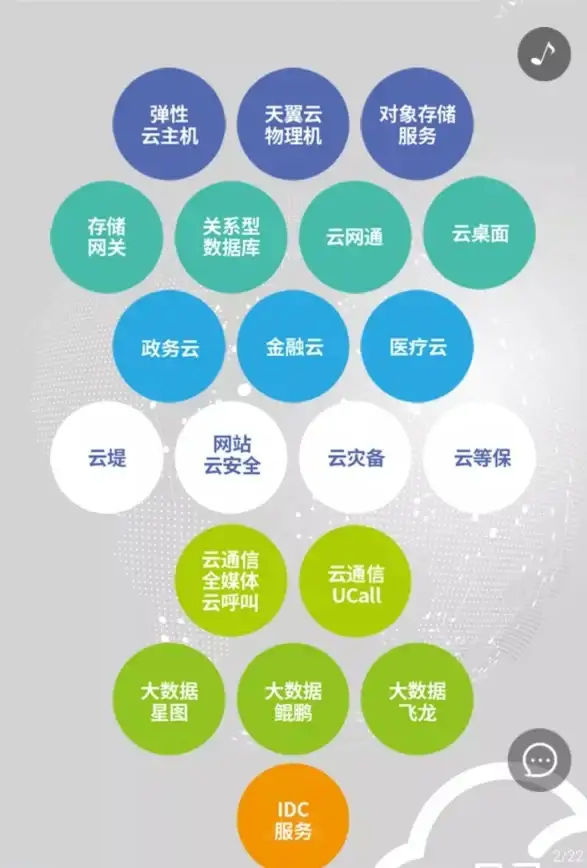

技术层:

- 部署EDR(终端检测与响应)系统,实时监控端口异常行为。

- 使用VPC(虚拟私有云)隔离服务器,仅允许白名单IP访问。

-

管理层:

- 制定《端口使用规范》,明确开发/测试/生产环境端口开放流程。

- 定期开展“红蓝对抗”演练,模拟黑客攻击端口场景。

-

文化层:

- 将端口安全纳入员工KPI考核,违规开放端口直接扣绩效!

- 设立“安全积分”奖励机制,举报端口漏洞可兑换假期/奖金。

📢 行动号召:

端口安全不是“选择题”,而是“生死题”!即刻关闭非必要端口,升级防护策略,别让黑客的“敲门声”变成企业的“丧钟”!

🔗 延伸阅读:

- 《2025年服务器安全蓝皮书》

- 哈尔滨工程大学服务器安全防护系统采购项目招标公告(附端口关闭技术要求)

本文由 云厂商 于2025-08-02发表在【云服务器提供商】,文中图片由(云厂商)上传,本平台仅提供信息存储服务;作者观点、意见不代表本站立场,如有侵权,请联系我们删除;若有图片侵权,请您准备原始证明材料和公证书后联系我方删除!

本文链接:https://vps.7tqx.com/fwqgy/519576.html

发表评论