关联关注丨重磅提示丨【账号安全警报】最新云服务器账号风险曝光,防炸号实用指南!

- 服务器推荐

- 2025-07-29 22:51:20

- 5

🚨【账号安全警报】最新云服务器账号风险曝光,防炸号实用指南!🔒

(文末附「防炸号自查清单」,建议收藏🌟)

🔥 紧急预警!7月云服务器「炸号」事件频发

家人们,最近云服务器账号被盗、数据泄露的案例多到离谱!😱 根据微软最新报告,仅7月就修复了140个高危漏洞,其中41个远程代码执行漏洞能让黑客直接接管你的服务器!更可怕的是,EncryptHub黑客组织正通过虚假AI平台(比如伪装成Teampilot的Norlax AI)钓鱼,开发者稍不留神就会中招,下载的「Realtek HD音频驱动」其实是Fickle Stealer木马,钱包密钥、项目代码全被掏空!💻💸

🎯 最新攻击套路大揭秘

1️⃣ 「零日漏洞」狂轰滥炸

- SharePoint变种漏洞(CVE-2025-53770):75台企业服务器被入侵,跨国公司、政府机构全中招!

- Ivanti设备漏洞(CVE-2025-0282):黑客利用它投毒MDifyLoader木马,配合Cobalt Strike在内存中启动攻击,企业内网瞬间沦陷。

2️⃣ 「合规漏洞」成背锅侠

- 某教育机构因未通过等保三级认证,服务器宕机+数据泄露,被罚20万!💸

- 视频会议系统未加密,涉密文件被黑客「直播」给竞争对手,损失惨重!📢

3️⃣ 「弱密码」仍在送人头

- 某电商因root密码是「admin123」,被暴力破解后遭SQL注入,数据库直接被拖库!😱

🛡️ 防炸号5步实操指南

🔑 第一步:密码管理「三重保险」

- ❌ 禁用「admin/123456」等弱密码

- ✅ 启用复杂密码+RAM子账号+MFA双因素认证(实测:开启MFA后入侵尝试降99%!)

- 💡 密码管理工具推荐:1Password、Bitwarden(别用Excel存密码!)

🔒 第二步:数据防护「铁三角」

- 传输加密:必须用SSL/TLS,截获也变乱码!

- 存储加密:阿里云AES-256加密+三副本存储,硬件损坏也能秒恢复!

- 备份策略:本地+云端双备份,每月至少演练一次恢复!(阿里云有免费恢复工具)

🚫 第三步:端口「裸奔」终结者

- ❌ 开放22/3389等高危端口=主动邀请黑客「开席」!

- ✅ 设置安全组白名单,只放行业务端口(比如Web服务只开80/443)

- 💡 案例:某游戏公司因开放3306端口,玩家数据被黑产打包出售!

🔍 第四步:漏洞扫描「日常打卡」

- ✅ 每周用安骑士基础版自动扫描Web漏洞

- 🚨 紧急漏洞(如CVE-2025-54068)需24小时内修复!

- 💡 高级技巧:钉钉机器人+安全告警,漏洞实时推送到手机!

🌐 第五步:合规「红线」别触碰

- 视频会议必须用端到端加密系统,禁用Zoom/Teams处理涉密信息!

- 医疗/金融内容需双人审核,视频角落加「本内容不含医疗建议」免责声明!

- 运维人员遵循「最小权限原则」,核心操作必须双重认证!

⚠️ 血泪教训:这些坑千万别踩!

- 🚫 代理商送的「安全礼包」可能是阉割版!(某机构用翻新硬盘冒充企业盘,官网SN验证都造假!)

- 🚫 别用消费级软件处理涉密数据!(某公司用微信传图纸,被竞争对手「截胡」!)

- 🚫 未成年人账号别乱借!(7-8月未成年人仅限周末20-21时登录,总时长≤27小时!)

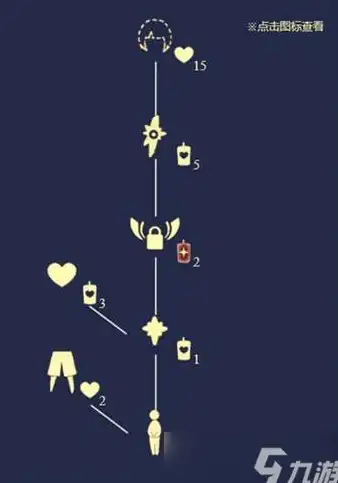

📌 防炸号自查清单

- ✅ 服务器密码是否包含大小写+符号+12位以上?

- ✅ 是否开启MFA双因素认证?

- ✅ 数据库是否每日备份?能否30分钟内恢复?

- ✅ 安全组是否仅开放必要端口?

- ✅ 是否订阅漏洞预警(如微软7月补丁)?

💡 最后说句大实话:安全是钱堆出来的!企业全系安全方案≈服务器费用的200%,但一次勒索攻击损失≈10年安全投入!

👉 转发本文到团队群,立刻开启「账号安全大扫除」!🧹

(数据来源:微软/华为云/阿里云2025年7月安全报告,蚁景网安实验室、中国信通院《云上人工智能安全发展研究报告》)

本文由 光明智颖 于2025-07-29发表在【云服务器提供商】,文中图片由(光明智颖)上传,本平台仅提供信息存储服务;作者观点、意见不代表本站立场,如有侵权,请联系我们删除;若有图片侵权,请您准备原始证明材料和公证书后联系我方删除!

本文链接:https://vps.7tqx.com/fwqtj/479571.html

发表评论