关联防护 ARP病毒风险速清 网络安全要闻 高效检测与防御策略全解

- 服务器推荐

- 2025-07-30 06:12:56

- 3

🌐【开篇场景:办公室惊魂记】🌐

周一早上,某公司财务部小李正准备给供应商转账,突然电脑屏幕卡成“马赛克拼图”,鼠标转圈圈转出火星子,隔壁工位同事哀嚎:“内网又双叒叕崩了!” IT小哥冲进来一看,交换机指示灯疯狂蹦迪——好家伙,又是ARP病毒在搞事情!

😱 ARP病毒:网络世界的“伪装者”

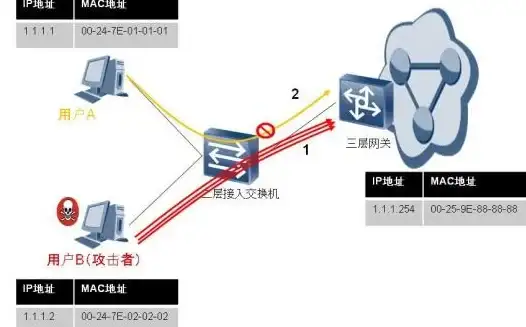

ARP协议本是局域网里帮设备“认脸”的好心人(通过IP找MAC地址),但到了黑客手里就成了整活神器!2025年的新变种更狡猾👇

🔸 “变脸大师”上线:伪造网关MAC地址,让全公司电脑把病毒主机当“正牌网关”,数据包全被截胡📦

🔸 “钓鱼执法”升级:结合AI生成虚假ARP响应包,10秒内就能让整个办公区WiFi变“僵尸网络”🧟

🔸 “隐身斗篷”穿好:利用零日漏洞绕过传统防火墙,杀软还没反应过来就完成“渗透大业”🕵️

📊 2025年最新战报(数据来源:国家互联网应急中心CNCERT 2025-07报告)

▶️ 某制造业巨头因ARP攻击导致生产线停摆3小时,损失超200万💸

▶️ 某高校图书馆网络被劫持,全楼打印设备突然集体“吐”违禁小广告🖨️

▶️ 智能家居场景成新靶场,黑客通过ARP欺骗让智能门锁“听错指令”🔓

🛡️ 三板斧防御指南(附实操emoji)

1️⃣ “照妖镜”部署 🔍

👉 安装专业ARP检测工具(如Colasoft Capsa或Wireshark),设置异常流量警报阈值

👉 定期用arp -a命令手动检查网关MAC地址是否“变脸”

2️⃣ “结婚证”绑定 🎎

💻 在交换机/路由器开启IP-MAC静态绑定,给每台设备发“合法身份证”

📝 制作《设备身份白名单》表格,新设备入网必须经过“人脸识别”(MAC认证)

3️⃣ “结界”隔离 🧙

🌐 按部门划分VLAN,让财务部和市场部的数据包“老死不相往来”

🔒 启用802.1X端口认证,未授权设备连交换机都“摸不到门把手”

💡 进阶彩蛋(2025黑科技)

🤖 部署AI行为分析系统:通过流量基线学习,0.1秒识别异常ARP请求

🔄 启用动态ARP检测(DAI),让交换机自己当“网警”查假证件

🎯 写在最后

ARP病毒就像办公室里的“内鬼”,防不胜防但有迹可循!记住三个“不”原则:

🚫 不轻信陌生网关

🚫 不点击可疑ARP包

🚫 不把路由器密码设为admin123

下次遇到网络卡顿,别只会重启路由器啦!掏出这篇文章对照检查,你就是整个公司最靓的网络安全侠~🦸♂️💻

(信息来源:CNCERT《2025年第二季度网络安全态势报告》、SANS Institute《Advanced ARP Spoofing Defense Guide 2025》)

本文由 终端独行侠 于2025-07-30发表在【云服务器提供商】,文中图片由(终端独行侠)上传,本平台仅提供信息存储服务;作者观点、意见不代表本站立场,如有侵权,请联系我们删除;若有图片侵权,请您准备原始证明材料和公证书后联系我方删除!

本文链接:https://vps.7tqx.com/fwqtj/482124.html

发表评论