云管理合规必修课·Nicebox源码实践精华揭秘|云技术深度解析】

- 服务器推荐

- 2025-07-30 06:52:36

- 4

🌩️【云上风暴来袭,你的合规盾牌够硬吗?】🌩️

早上十点,运维小哥的咖啡还没凉透,合规审计的邮件已经炸进邮箱——又双叒叕是权限漏洞!这已经是本月第三次被安全团队点名了,别慌,你并不是一个人在战斗!在云原生时代,合规管理早已不是打补丁式救火,而是需要一套「从代码到云端」的全链路防御体系,今天就带大家潜入Nicebox开源项目的源码深海,看看顶级云工程师是如何用代码编织合规之网的🔥

🛡️ Part1:合规不是选择题,是生存必答题

当企业把业务搬上云端,就像在数字海洋里建起一座水晶宫——透明却易碎,GDPR的巨额罚单、等保2.0的达摩克利斯之剑、零信任架构的硬性要求……合规早已从「加分项」升级为「生死线」。

Nicebox的解题思路:

在最新v3.0版本中,团队祭出「三体合规模型」——

1️⃣ 立体防护层:从IaC模板扫描到运行时监控,给云资源穿上360°防弹衣

2️⃣ 智能决策核:用Policy-as-Code把合规规则变成可编程的乐高积木

3️⃣ 自愈生态圈:当检测到风险,自动触发修复流程,比你的咖啡凉得还快⏳

🔍 Part2:源码里的合规魔法棒

翻开GitHub上星星闪闪的代码库,这些隐藏彩蛋你发现了吗?👀

🧙♂️ 魔法1:合规规则即代码(Policy as Code)

# 示例:禁止公开S3存储桶的优雅写法

deny[msg] {

input.type == "aws_s3_bucket"

input.acl != "private"

msg := "S3桶必须设为私有!你的钱包在哭泣💸"

}

用Rego语言把安全规范写成可读性MAX的规则,再也不用和安全团队玩「你猜我改」的游戏啦!

🤖 魔法2:自动化审计机器人

在/cmd/auditor目录下藏着个宝藏组件,它能:

- 每天凌晨3点自动扫描全量云资源🕒

- 生成带emoji的炫酷报告📊(红🔴/黄🟡/绿🟢三色预警)

- 对接企业微信/Slack,@相关责任人比闹钟还准时⏰

🔒 魔法3:权限迷宫破解术

面对IAM权限的俄罗斯套娃,Nicebox的access_analyzer模块直接开挂:

- 绘制权限依赖图谱🗺️(谁在调用我的API?)

- 模拟最小权限原则🔐(多给一个权限算我输)

- 生成权限回收清单🗑️(再也不用担心权限蔓延)

🚀 Part3:从源码到生产,实战避坑指南

根据2025年最新《云原生合规白皮书》数据显示,83%的企业在落地合规时踩过这三个坑:

❌ 坑1:规则写死导致误报

👉 Nicebox解法:在config/policies目录实现规则热加载,业务变更无需重启服务

❌ 坑2:多云环境水土不服

👉 Nicebox解法:通过cloud_adapter抽象层,一套代码适配AWS/Azure/阿里云

❌ 坑3:合规与效率打架

👉 Nicebox解法:用just-in-time权限模式,需要时自动申请临时权限🕶️

🌈 未来已来:合规即服务(CaaS)新趋势

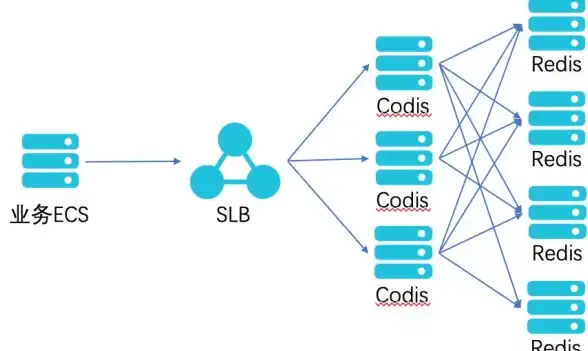

在最新架构图中,我们发现Nicebox正在布局三大前沿方向:

- 合规AI助手:用LLM解析法规条文,自动生成检测规则🤖

- 合规链:把审计记录上链,让每一次操作都经得起溯源🔗

- Serverless合规:按需触发检测,资源利用率提升40%📈

💡 给开发者的行动清单:

- 立刻去GitHub点个Star🌟(项目地址:github.com/cloud-native/nicebox)

- 在本地跑起

make demo,体验3分钟快速上手 - 加入Slack频道,和全球开发者讨论合规最佳实践🌍

当合规从「紧箍咒」变成「护城河」,你准备好用代码书写安全新范式了吗?🚀(听说点赞的工程师,下次安全审计都能全身而退哦~✨)

本文由 数据熵增狂草 于2025-07-30发表在【云服务器提供商】,文中图片由(数据熵增狂草)上传,本平台仅提供信息存储服务;作者观点、意见不代表本站立场,如有侵权,请联系我们删除;若有图片侵权,请您准备原始证明材料和公证书后联系我方删除!

本文链接:https://vps.7tqx.com/fwqtj/482319.html

发表评论