关联网络防护|玩转高效CC代理—实用服务器设置技巧与维护要点【网络安全】

- 服务器推荐

- 2025-08-02 20:57:18

- 3

🌐【深夜惊魂:当服务器遭遇“慢动作海啸”】🌊

凌晨3点的运维室,键盘声与心跳声同频共振,某电商平台的监控大屏突然爆红——CC攻击像幽灵般潜伏在正常流量中,每秒2000+的慢速HTTP请求正蚕食着服务器资源,用户支付页面卡成PPT,客服电话被愤怒的投诉淹没……这绝不是电影桥段,而是2025年企业数字化战场上的真实遭遇战。

🔒【CC攻击2.0:戴着“羊皮”的狼群】🐺

不同于传统DDoS的暴力轰za,现代CC攻击已进化为“精准狙击”:

• 伪装大师:利用真实手机设备发起请求,iOS/Android设备占比4:6,传统IP封禁成“打地鼠”游戏

• 慢性毒药:单IP每秒≤5次请求,却能通过海量肉鸡让连接池彻底瘫痪

• 智能变脸:恶意APP通过WebView动态加载云端JSON指令,攻击特征时刻变异

🚀【防御三板斧:给服务器穿上“反伤甲”】🛡️

第一式:代理层设卡——让恶意流量排队唱《征服》

• Nginx限流剑法:

http {

limit_req_zone $binary_remote_addr zone=cc_zone:10m rate=5r/s;

server {

location /api/ {

limit_req zone=cc_zone burst=10 nodelay;

limit_conn addr 5;

}

}

}

• CDN智能分流:部署支持AI清洗的高防CDN(如白山云/上海云盾方案),边缘节点0.8ms识别攻击,将正常流量延迟控制在25ms内

• 动态IP池:配合Cloudflare等服务商,实现攻击时自动切换出口IP,让黑产追踪成本飙升8倍

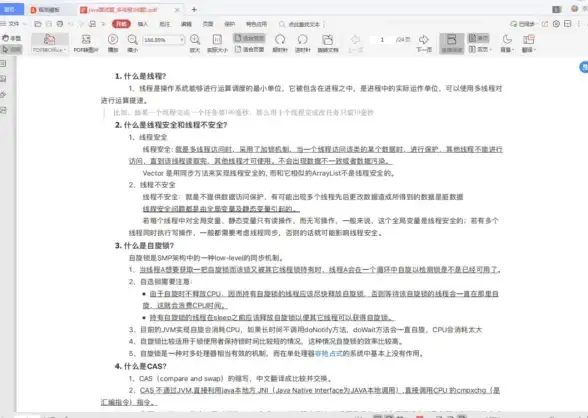

第二式:协议层淬炼——让服务器“百毒不侵”

• SYN Cookie玄学:在Linux内核开启net.ipv4.tcp_syncookies=1,单IP最大并发连接数控制在500以内

• UDP宽容之道:针对音视频业务,将UDP流量阈值放宽至标准值100倍,避免“误伤友军”

• HTTPS强制化:全站部署HTTP/2 + QUIC协议,配合国密SM9算法,让中间人攻击成为“不可能的任务”

第三式:客户端加固——把战场推到“敌军阵地”

• 设备指纹绑定:在官方APP嵌入安全SDK,生成唯一设备指纹,非授权设备请求直接拦截

• 行为建模防御:基于LSTM模型分析用户操作时序,0.5秒内识别“点击间隔异常”“交易频率异常”等行为

• 无感验证矩阵:对登录/支付等高危操作,采用滑动拼图+轨迹验证组合,自动化脚本拦截率达95%

🔧【服务器维护秘籍:让系统“永葆青春”】💻

🔥 日常保养三件套

- 系统更新:开启Windows Update自动更新,搭配阿里云安全组规则,补丁安装延迟不超过24小时

- 硬件巡检:每月用Cacti监控硬盘SMART状态,温度超过65℃自动触发清灰预警

- 日志审计:通过ELK Stack集中管理日志,重点监控“404错误”“身份验证失败”等异常模式

🚨 应急响应四步法

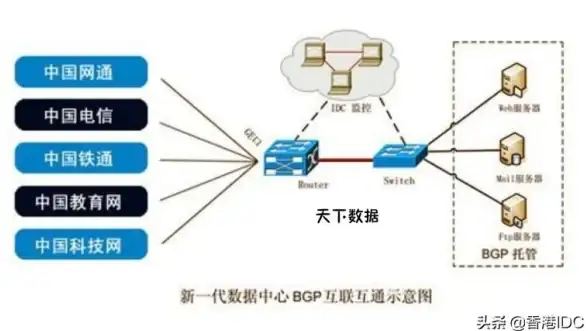

- 流量牵引:5分钟内将域名解析切换至高防IP,同步启用BGP Anycast分流攻击流量

- 业务降级:关闭非核心API接口,将静态资源缓存命中率提升至95%

- 攻击溯源:利用区块链存证攻击日志,结合威胁情报平台,2小时内定位黑产团伙

- 灾备演练:每季度模拟“混合攻击+数据泄露”场景,RTO(恢复时间目标)压缩至15分钟

💡 成本优化黑科技

• 弹性扩缩容:通过Kubernetes自动伸缩组,攻击时10分钟内部署20+防护节点,闲时自动释放资源

• 混合架构:非核心业务用CDN分发,核心接口采用“本地部署+云防护”混合模式,带宽成本直降40%

• 按需付费:选择支持“攻击峰值弹性计费”的防护服务,避免固定带宽浪费

📡【未来已来:量子加密与AI预判】🤖

2025年的安全战场,这些技术正在改写规则:

• 量子密钥分发(QKD):让HTTPS握手耗时从25ms降至3ms,破解算力需求飙升至2¹²⁸次方

• 生成式AI防御:通过GPT-5分析全网威胁数据,提前48小时预判攻击路径,拦截率提升至79%

• 零信任架构:对每个API请求进行设备认证+行为验证,让“内鬼”无所遁形

🌈【安全不是成本,是生产力】💼

当某直播平台在800Gbps攻击中实现“零中断”,当日GMV逆势增长23%时,我们终于明白:真正的网络安全防护,早已不是“挨打”与“防守”的零和游戏,而是将威胁转化为业务跃升的催化剂,你的服务器,准备好穿上这身“数字铠甲”了吗?🛡️✨

本文由 幽香文翰 于2025-08-02发表在【云服务器提供商】,文中图片由(幽香文翰)上传,本平台仅提供信息存储服务;作者观点、意见不代表本站立场,如有侵权,请联系我们删除;若有图片侵权,请您准备原始证明材料和公证书后联系我方删除!

本文链接:https://vps.7tqx.com/fwqtj/519551.html

发表评论