云安全 漏洞修复 昆仑实验室协助VMware解决重大云产品安全漏洞连获官方致谢

- 问答

- 2025-07-30 16:27:44

- 4

云安全前线 | 昆仑实验室再获VMware致谢,协助修复关键云漏洞

最新动态:

2025年7月,全球虚拟化技术巨头VMware连续发布多份安全公告,紧急修复其核心云产品中的高危漏洞,昆仑实验室因率先发现并协助修复多个关键漏洞,再度被VMware官方列入致谢名单,这是继2024年协助解决vCenter Server漏洞后,该团队第二次获得VMware公开表彰。

漏洞背后:一场与时间赛跑的攻防战

据VMware披露,此次修复的漏洞涉及Cloud Foundation和vSphere等核心云平台,攻击者可能通过漏洞绕过身份认证、窃取敏感数据甚至接管整个云环境,昆仑实验室研究员张毅(化名)回忆:“我们在测试中发现,某个接口的异常参数处理会导致系统逻辑混乱,短短几行恶意代码就能触发连锁反应。”

由于漏洞影响范围广、利用门槛低,VMware在接到报告后48小时内便启动应急响应,最终在7月推送补丁,昆仑实验室全程参与漏洞验证与修复方案设计,其专业效率获VMware安全团队高度评价。

为什么云漏洞更“要命”?

“云平台的共享架构特性,让单个漏洞可能波及成千上万企业。”昆仑实验室首席安全官王磊解释,“比如这次修复的权限逃逸问题,攻击者一旦突破,就能横向移动访问其他租户数据。”随着企业上云加速,类似漏洞已成为黑产团伙的“头号猎物”。

企业如何自救?专家支招

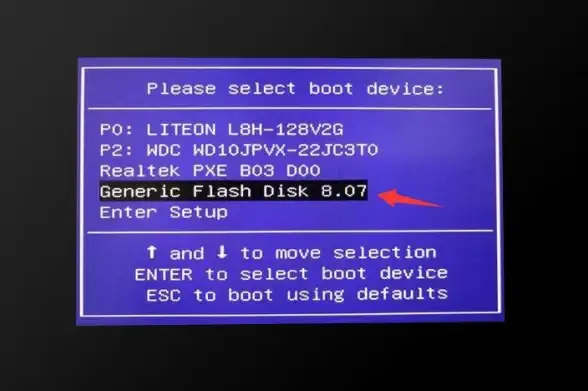

- 紧急补丁优先:VMware用户需立即升级至最新版本,尤其是Cloud Foundation 5.x和vSphere 8.0 Update 3以上版本。

- 最小权限原则:即使漏洞未修复,严格限制管理员权限能有效降低风险。

- 异常流量监控:关注云管理平台的API调用日志,高频异常请求可能是攻击征兆。

实验室揭秘:白帽黑客如何“挖洞”?

昆仑实验室分享了他们的漏洞挖掘方法论:

- 逆向思维:从攻击者视角模拟“如果我要入侵,会从哪里下手?”

- 模糊测试:向系统注入海量畸形数据,观察崩溃点。

- 逻辑深潜:不满足于表面漏洞,追踪代码层级的深层逻辑错误。

王磊透露,团队下一步将重点关注AI赋能的云安全防御技术,“未来漏洞修复不仅要快,更要智能预测”。

在数字化与云转型的浪潮中,安全漏洞如同暗流中的礁石,此次事件再次证明,厂商与安全研究机构的协作是守护云生态的关键,正如VMware在致谢邮件中所写:“只有开放合作,才能让技术真正造福人类。”

(本文信息综合自VMware 2025年7月安全公告及昆仑实验室技术报告)

本文由 行鸿轩 于2025-07-30发表在【云服务器提供商】,文中图片由(行鸿轩)上传,本平台仅提供信息存储服务;作者观点、意见不代表本站立场,如有侵权,请联系我们删除;若有图片侵权,请您准备原始证明材料和公证书后联系我方删除!

本文链接:https://vps.7tqx.com/wenda/486389.html

发表评论